概念

URL重写是用修改后的URL替换原始URL,以保护用户免受电子邮件中嵌入的恶意链接的侵害。这些链接首先将收件人引导至供应商的服务器,然后由供应商来检查原始URL是否存在威胁。如果认为安全则重定向到原始URL。

URL重写有两种方式:

- 利用先前发现的威胁规则和签名,但这种方法存在滞后性,往往零号受害者提交之后才能掌握该情报

- 利用计算机视觉和机器学习等技术扫描链接,这种方式不依赖威胁情报数据库,还会实时评估URL的行为。

有时,组织者会使用这两种方式,将两层重写链接实现嵌入,实现双重重写。

滥用URL重写

攻击者可以入侵电子邮件安全提供商以修改URL或者入侵被标识为安全的电子邮件账户,然后向自身发送“钓鱼邮件”,不过钓鱼邮件会被设定为“稍后将被清除的钓鱼邮件”,这样躲避URL检查。随后该钓鱼链接将被添加安全供应商的域名前缀或后缀,成为了合法的URL链接。一些电子邮件安全服务为了节省资源,还会将其加入到白名单,或者只在最初的时候检查一次。

随后,这个URL就会被重写,攻击者会修改URL的目标,重定向到钓鱼网站。总之关键点就是欺骗URL重写和URL修改。

当然,随着网络钓鱼的发展,还有其他方法。

双重重写攻击

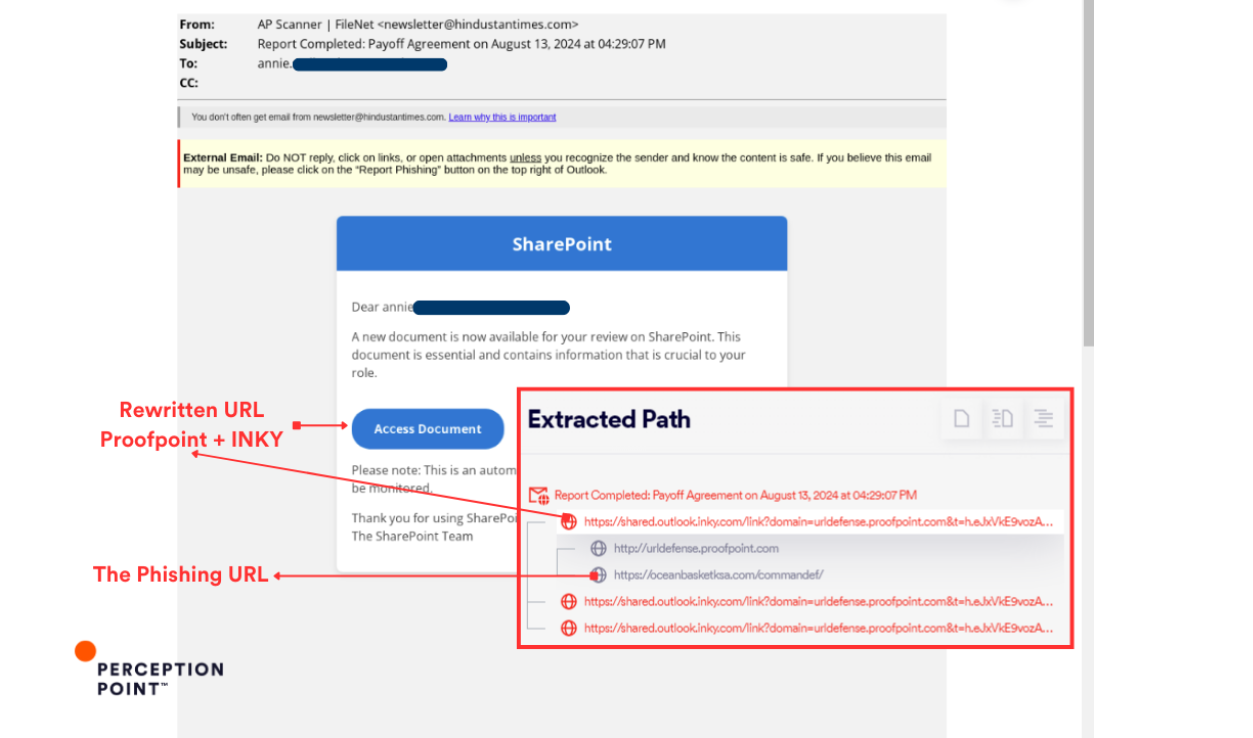

示例

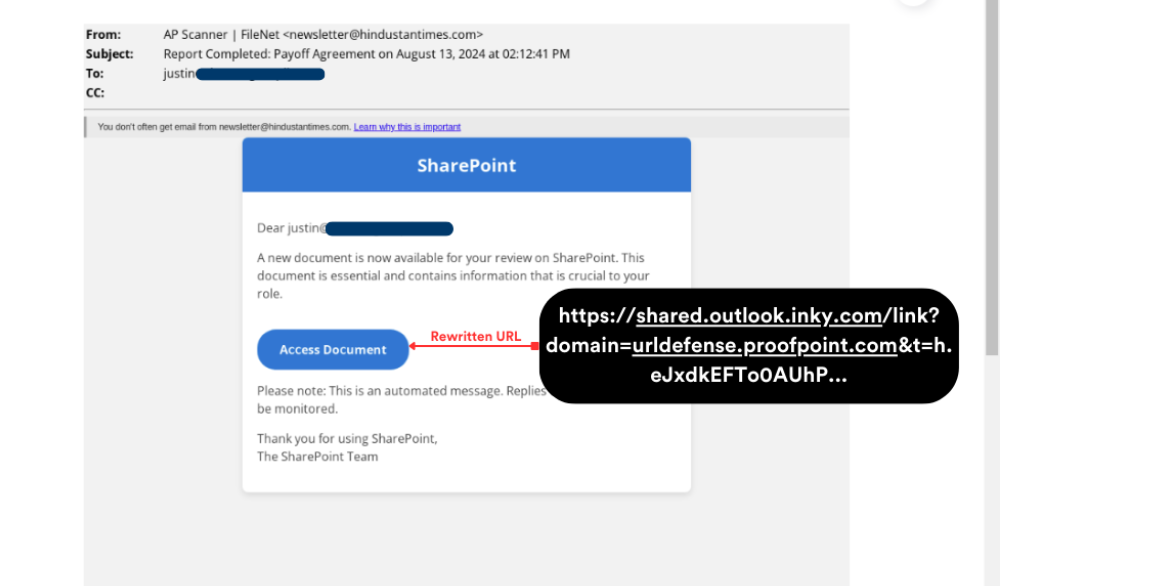

攻击者发送了一封电子邮件,包含重写的网络钓鱼链接,伪装成合法的服务。

此电子邮件的URL第一次经过 Proofpoint 的安全系统 (urldefense.proofpoint.com) 重写,然后经过 INKY 的第二次重写。

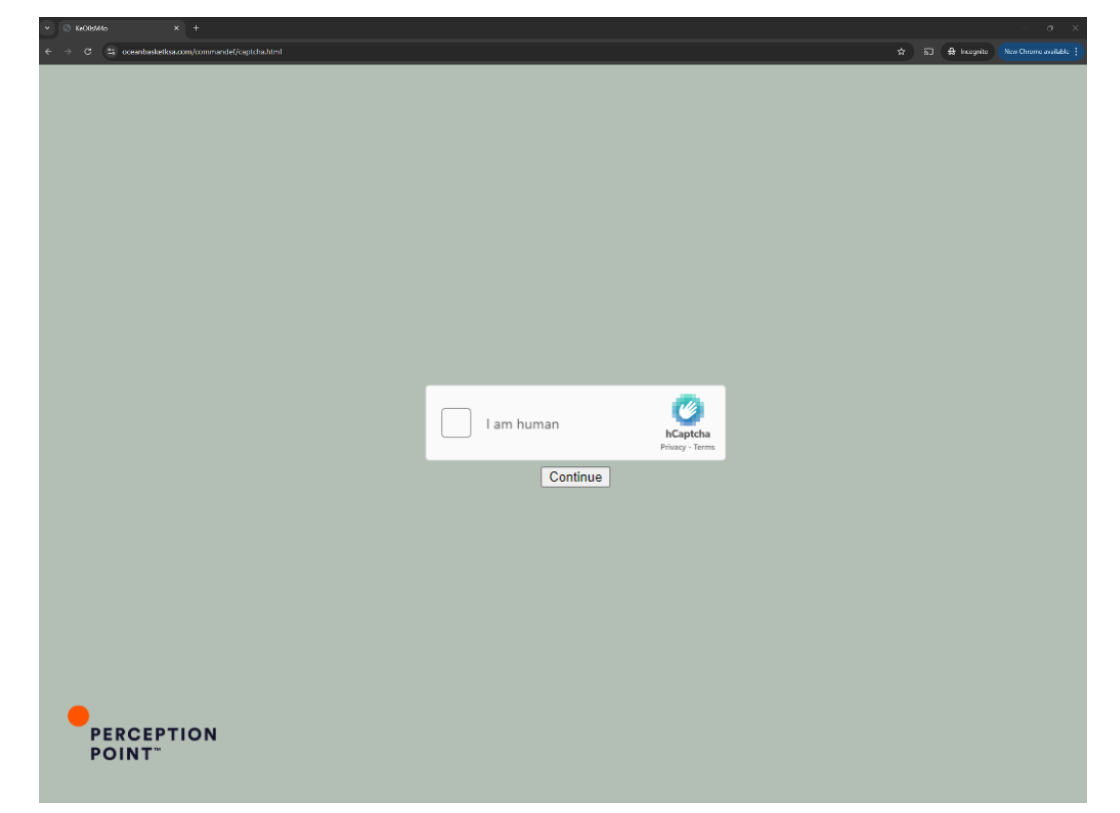

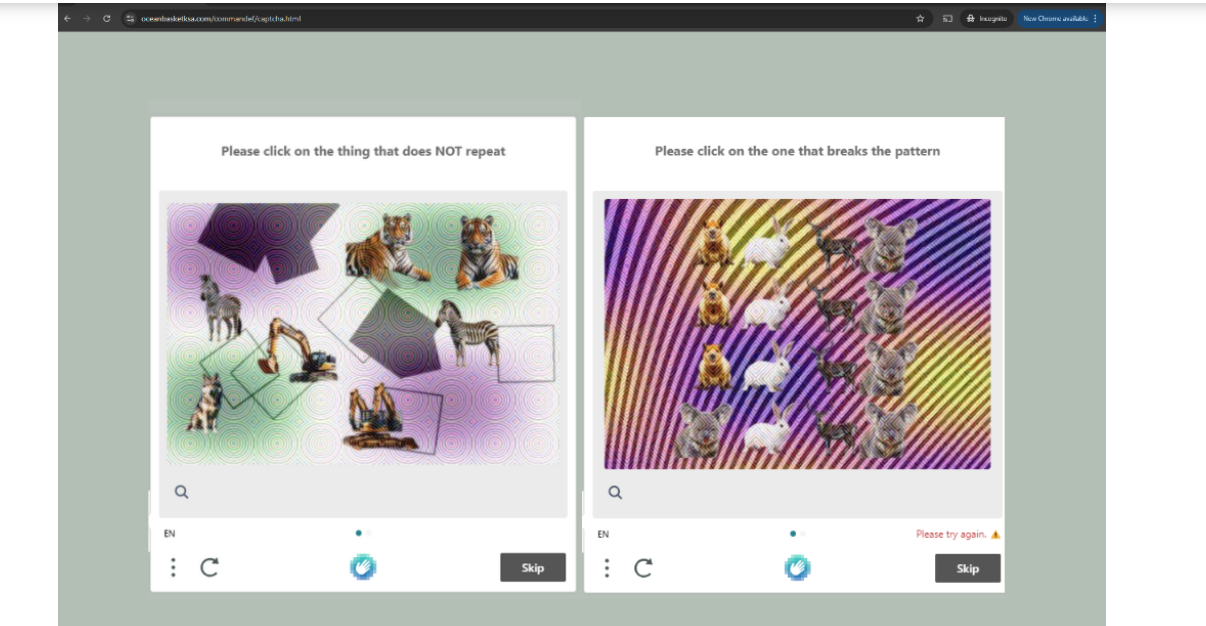

CAPTCHA绕过:如果目标点击链接,将被引致 CAPTCHA页面。添加此步骤是为了逃避供应商自动分析/威胁情报检查。

最终重定向:解决 CAPTCHA后,用户将被重定向到钓鱼页面。

利用重写URL攻击多个目标

示例

攻击者入侵了受到双重重写URL保护的组织,使用被入侵的账户生成重写URL,然后利用此链接来攻击其他组织。

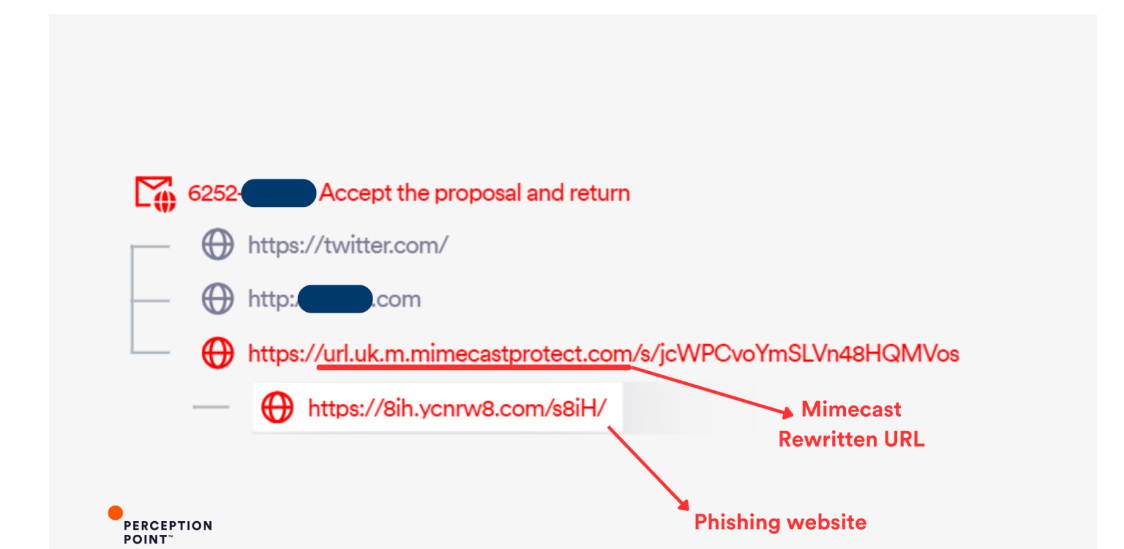

利用 Mimecast 的 URL 重写

网络钓鱼链接被 Mimecast 的 URL Protection 服务重写,使其看起来像一个安全的 URL(mimecastprotect.com)。然而,最终目的地是一个旨在窃取凭据的网络钓鱼网站(ycnrw8.com)

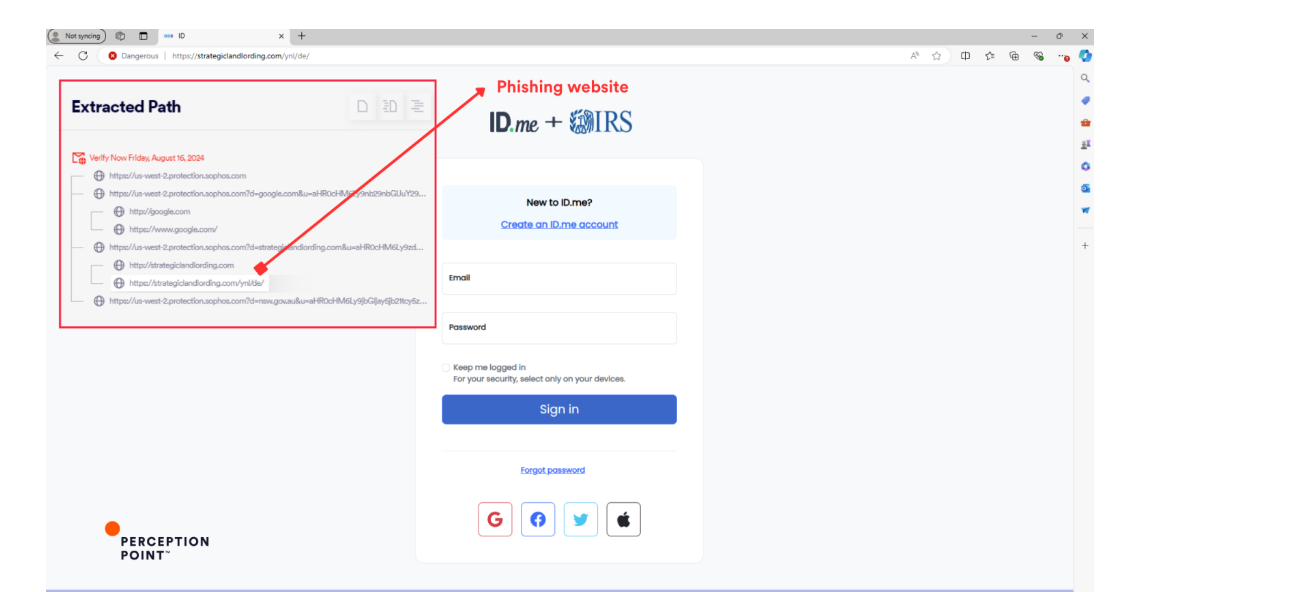

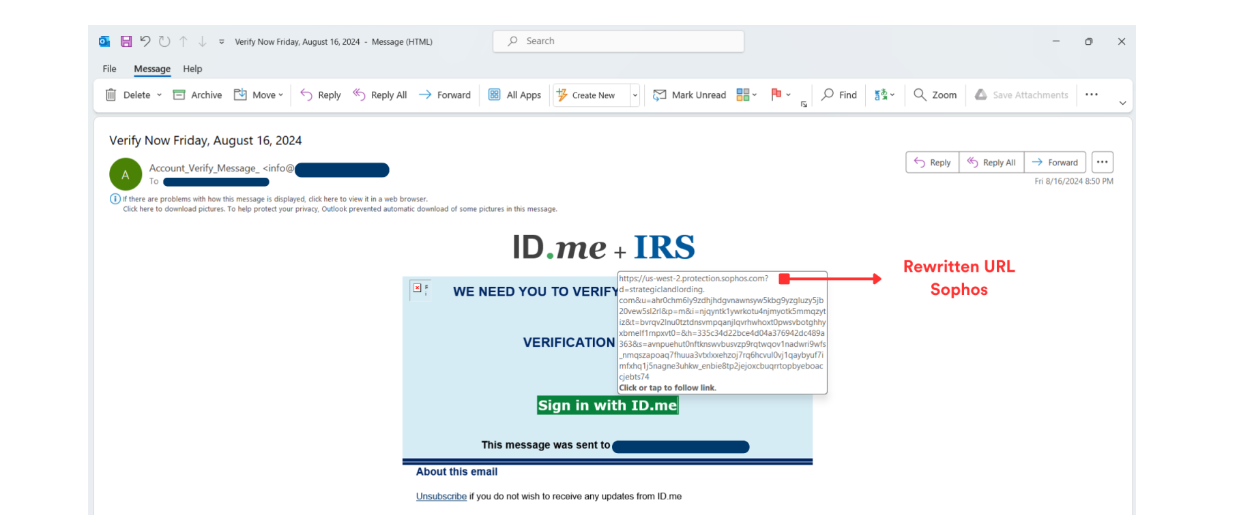

通过 Sophos URL 重写进行 IRS 网络钓鱼攻击

钓鱼邮件伪装成来自合法组织(ID.me + IRS)的紧急验证请求。邮件中的 URL 被 Sophos 重写,增加了一层合法性。

攻击者利用 Sophos 提供的重写 URL(protection.sophos.com)来掩盖实际的网络钓鱼目的地。由于 Sophos 域的存在,该 URL 看似安全,使收件人难以识别威胁。