摘要

在2023年上半年,随着基辅发动反攻,APT29的行动速度和对乌克兰的关注增加,这表明了俄罗斯联邦安全局(SVR)在收集有关战争当前关键阶段情报方面的核心作用。

在这一时期,Mandiant跟踪到APT29工具和技术的大幅变化,这可能是为了支持更频繁和更广泛的行动,以及阻碍法医分析。

APT29同时使用了多种感染链,表明不同的初始访问运营商或子团队可能在并行操作,以服务不同的区域目标或情报目标。

威胁细节

在乌克兰反攻前,Mandiant和Google的威胁分析组(TAG)跟踪到了APT29网络钓鱼行动的频率和范围增加。对该组织最近活动的调查已经确认,APT29的活动强度增加,主要集中在乌克兰的外交使馆。值得注意的是,在这些活动中,我们看到了针对基辅各种外交机构的网络钓鱼邮件,包括莫斯科盟友的使馆,这是我们首次观察到APT29活动的集群,追求与俄罗斯战略对齐的政府。根据APT29的乌克兰重点活动的时间和焦点,我们判断它们旨在协助俄罗斯外情局(SVR)收集有关战争当前关键阶段的情报。

APT29在乌克兰的网络钓鱼活动增加的同时,也出现了该组织对全球外交机构的常规间谍活动增加。在这些恶意软件传递操作中,APT29继续优先考虑欧洲外交部和使馆,但它也保持了全球范围的运营,这反映出俄罗斯在其他地区的广泛野心和利益。当前的次要重点集中在亚洲,包括俄罗斯重要的战略地区,如土耳其、印度和非洲。

我们判断俄罗斯在乌克兰的战争几乎肯定塑造了APT29的间谍优先事项,但并没有替代它们。

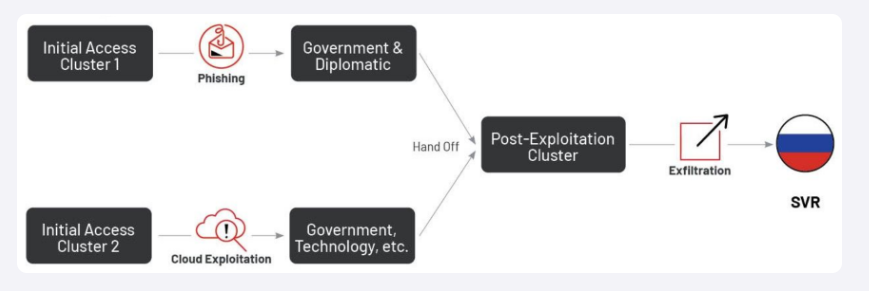

我们追踪这种以外交为重点的网络钓鱼活动,与APT29一直进行的以云为基础的初始访问操作不同。尽管APT29的云重点利用可能导致外交机构的受损,但两者的规模、质量和定位模式的差异表明它们高度可能是不同的初始访问集群,具有不同的优先事项和能力水平。然而,我们继续看到在两个努力方向中的后期受损方法有很大的重叠,这表明多个初始访问团队可能在进入受害者环境后交接给一个集中的利用团队。

图1 APT29独特的初始访问集群

随着行动速度的增加和目标的改变,我们还看到了该组织工具和技术的重大变化。APT29重新构建了几个工具,并对其现有的恶意软件传递链进行了多次迭代修改,很可能是为了确保其在长期持续使用的情况下仍具有操作的持久性。我们评估其中一些变化很可能是专门设计的,旨在规避威胁情报社区常用的研究方法和工具,以跟踪其操作,表明操作安全优先事项在APT29的工具决策中继续起着重要作用。

APT29的恶意软件传递方法的演变

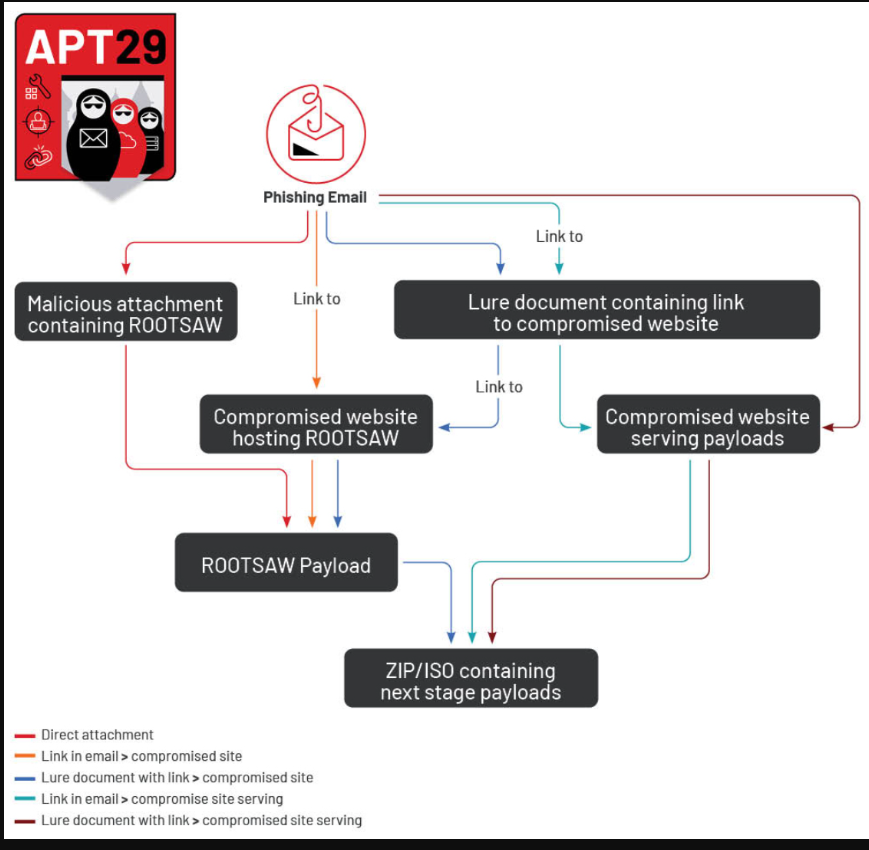

从2021年开始,APT29在其恶意软件传递操作中采用了一种称为HTML走私的策略,将其第一阶段的JavaScript滴管器隐藏在我们称之为ROOTSAW(也称为EnvyScout)的恶意HTML附件中。正如Mandiant、CERT-Polska、Palo Alto Networks等之前的研究所详细描述的,ROOTSAW在过去两年中一直是APT29操作的固定特征,一直是传递该组的下一阶段恶意软件的主要工具。在打开归档文件后,受害者会看到一个Windows快捷方式(LNK)文件或一个合法的软件二进制文件,当打开它们时,会执行一个附带的DLL,从而导致像BEACON或BRC4(Brute Ratel C4)等通用后门在系统上执行。

ROOTSAW在APT29的操作中的核心和持续作用已经促使了恶意软件传递链随时间的变化。最明显的变化是从HTML附件作为初始感染载荷的转变,APT29转向将其第一阶段载荷托管在受损的Web服务上,如WordPress网站。将第一阶段的载荷移到服务器端很可能为APT29提供了对其恶意软件传递链更大程度的控制,并允许该组对其后期能力的暴露更加审慎。例如,为了防止在不打算受到威胁的环境中检测到恶意软件,APT29在其第一阶段载荷中实施了各种形式的过滤,并在操作使用后不久从受感染的服务器中删除了分阶段的恶意软件。值得注意的是,这些努力还防止了载荷被公共恶意软件存储库和其他常见的安全研究工具获取,有助于避免检测并延长了其较新恶意软件变种的操作寿命。

图2:APT29多样化的第一阶段交付方式

正如下面所示,在2023年上半年跟踪的以下活动中,APT29不断进行迭代努力,引入了更多的混淆和反分析组件到其操作中。该组织尝试了各种混淆技术,如使用JavaScript混淆器、交付和执行保护措施、将解密密钥托管在服务器端以及在受害者分析失败时交付伪装文档。在这个工具演变加速期间,该组织还开始引入新的恶意软件传递工具和技术,而不是其主要的第一阶段载荷。

2023年3月:以土耳其地震为主题的活动

2023年3月,Mandiant发现了一个针对土耳其的新的APT29网络钓鱼活动。网络钓鱼攻击模仿土耳其外交部副部长,并包括与击中土耳其南部的2023年2月地震有关的内容。

- 第一波攻击于3月初进行,使用由URL缩短服务“https://tinyurl.com/mrxcjsbs”生成的网络钓鱼链接,将受害者重定向到一个由攻击者控制的受损网站“https://www.willyminiatures.com/e-yazi.htm/?v=bc78a8d162c6”上托管的ROOTSAW滴管器。

当访问该URL时,将下载ROOTSAW滴管器“e-yazi.htm”(MD5:a3067a0262e651e94329869f43a51722),以在受害者计算机上释放其他文件,包括恶意ISO文件“e-yazi.iso”(MD5:eeded26943a7b2fdef7608fb21bbfd66)。

这是Mandiant首次看到APT29在其网络钓鱼链接中引入了使用URL缩短服务的额外混淆层。 - 在第二波攻击中,受害者被引导到一个由攻击者控制的受损网站“https://simplesalsamix.com/e-yazi.html”,以下载ROOTSAW滴管器“e-yazi.html”(MD5:b051e8efb40c2c435d77f3be77c59488)。

第二个ROOTSAW样本释放了类似的伪装内容和一个恶意ZIP文件“e-yazi.zip”(MD5:854e5c592e93b69b8ab08dbc8a0b673f),其中包含第二阶段下载器和另一个ROOTSAW滴管器文件。

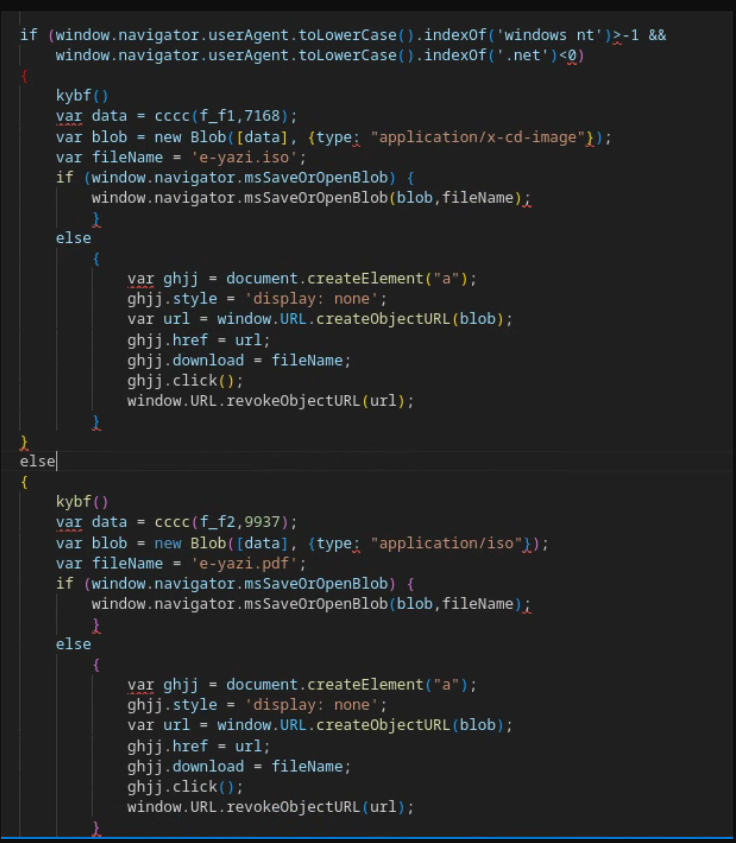

在两个波次中,APT29加入了新版本的ROOTSAW,添加了基于用户代理的反分析保护措施。这个变种检查设备的用户代理,寻找不包含“.NET”的Windows操作系统,并包含值“Windows NT”。因此,如果受害者使用非Windows操作系统或请求通过.NET进行,服务器将传递一个伪装的PDF文件。在第二波攻击中,此PDF文件与恶意ZIP载荷中包含的版本相同。这种过滤策略很可能用于识别自动下载程序和不兼容的受害者设备,进一步降低了在非受损环境中暴露恶意软件的机会。新的ROOTSAW变体中的每个载荷都使用唯一的密钥进行混淆,尽管解混淆例程保持不变。

图 3:ROOTSAW 用户代理和操作系统检查以确定要部署的文件

2023年3月:欧洲外交使团网络钓鱼活动

在2023年3月的另一次网络钓鱼活动中,APT29瞄准了欧洲各国的外交使团。值得注意的是,在土耳其活动之后的两周内,发生了进一步的变化,导致ROOTSAW的两个新变体,将新增的反分析保护措施移到了服务器端。

- 在第一波攻击中,电子邮件包含一个PDF附件(MD5:1485b591e654327c1d032a901940b149),邀请受害者参加西班牙大使馆关于“国际经济关系的未来”活动后的饮酒招待会。PDF包含一个指向攻击者托管的ROOTSAW变体的链接,托管在“https://parquesanrafael.cl/note.html”,最终导致部署MUSKYBEAT(也被公开称为QUARTERRIG)。

这个版本的ROOTSAW将受害者的用户代理通过HTTP GET请求“https://parquesanrafael.cl/note.php?ua=<value>”发送到被攻击的服务器。然后,服务器根据攻击者定义的拒绝列表执行过滤,最终返回负载的解密密钥,如果测试成功通过的话。

如果这些测试失败,ROOTSAW将释放一个损坏的文件,而不是像以前的版本那样暴露嵌入的伪装文件。 - 在第二波攻击中,APT29交付了ROOTSAW的另一个新变体(MD5:0d5b12c50173a176b0a8ba5a97a831d8),包含用户代理和IP过滤,但最终导致相同的MUSKYBEAT下载器。

这个版本通过向公共API服务“https://api.ipify.org/?format=json”发送请求来获得受害者的IP地址,进行了额外的检查。

图 4:ROOTSAW 有效负载解密例程

2023年4月:新瓶装旧酒

在2023年4月,APT29继续修改其标准的恶意软件传递链,引入了一种新的恶意软件传递技术。在这次行动中,APT29重复使用了其频繁的伪装为捷克大使馆(更常称为捷克共和国)的外交活动主题的诱饵文件,邀请目标参加2023年4月13日的品酒活动。该文件包含了指向钓鱼网站“https://sylvio.com.br/form.php”的链接,该网站向受害者传递了ISO或ZIP存档文件。

如果受害者成功通过服务器端的过滤检查,他们将直接从被攻击的Web服务器上获取恶意ISO或ZIP文件,而不是使用ROOTSAW的HTML夹带传播阶段。删除感染链的HTML夹带阶段的决定很可能是为了进一步减少在主机上留下的容易被检测或后期分析的取证工件数量。

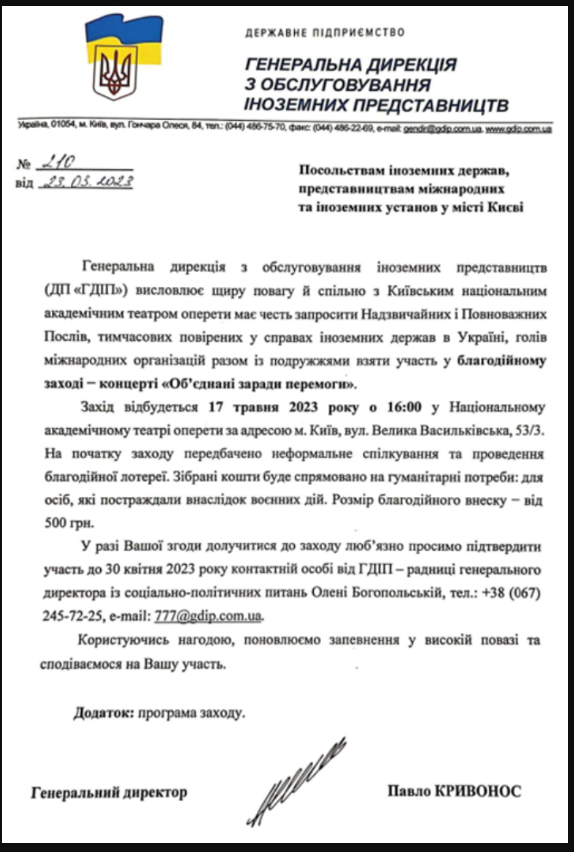

2023年5月:乌克兰外交使馆针对活动

在乌克兰反击行动前夕的五月,APT29进行了两波不同的网络钓鱼攻击,瞄准了基辅范围内的各种外交代表,包括莫斯科的合作伙伴。每次活动都采用了类似于2023年3月和4月看到的不同入侵链。

- 在五月初的第一波攻击中,一则重新制作的关于基辅的宝马销售广告被传播,将受害者引导到一个由攻击者控制的服务器“https://resetlocations.com/bmw.htm”,该服务器传递了一个带武器的ISO文件,“bmw.iso”(MD5:e306333093eaf198f4d416d25a40784a)。

在这次活动中使用的ROOTSAW版本与三月份针对土耳其使用的变体相似。根据用户代理过滤,ISO文件或宝马的伪装图像将被显示。 - 在五月中旬的第二波攻击中,向目标发送了一份关于基辅慈善音乐会的邀请,文件名拼写错误为“Invintation.zip”(MD5:38719acc6254b7ff70dc8a7723bd8e92),很可能也是使用了一份合法文档的副本。

与四月份以葡萄酒为主题的活动类似,负载直接托管在由攻击者控制的基础设施上,使用用户代理过滤来传递包含伪装PDF文件的ZIP文件(MD5:38719acc6254b7ff70dc8a7723bd8e92)或包含第二阶段负载的ZIP文件(MD5:1aee5bf23edb7732fd0e6b2c61a959ce)给受害者。

图 5:乌克兰慈善音乐会的合法邀请函可能被改变用途

2023年6月:分离的ROOTSAW活动

在六月下旬,Mandiant发现了另一起APT29的网络钓鱼活动,使用了ROOTSAW的新变种,针对了一个欧洲政府。网络钓鱼邮件是从一个被入侵的北美政府电子邮件地址发送的,并被制作成看似是挪威大使馆工作人员发出的公共假日庆祝邀请。这次活动使用了两种不同的交付机制,一个包含了一个链接到攻击者托管的ROOTSAW变种的PDF文件(MD5:b4141aa8d234137f0b9549a448158a95),以及带有可缩放矢量图形(SVG)文件附件(MD5:295527e2e38da97167979ade004de880)的电子邮件,而不是典型的HTML负载。

值得注意的是,尽管APT29使用了一个被入侵的WordPress服务器来托管ROOTSAW负载,但非有效目标会收到一个通用的HTTP 404错误,而不是传统的WordPress 404错误。

Mandiant已经确定,一旦APT29移除了服务器端功能,被入侵的WordPress站点将开始显示正确的WordPress 404错误,表明文件未找到。因此,我们怀疑被APT29入侵以传送恶意软件的组织可能在WordPress中找不到此活动的日志,尽管它们可能存在于其他服务中,例如基础Web服务器。

SVG文件中包含的ROOTSAW变体与2021年首次识别的变体相似,表明威胁行为者可能是最近才采用SVG文件作为其HTML夹带技术的一部分。与APT29引入ROOTSAW的新传递方法的其他情况一致,该组织回到了一个不带有反分析技术或其他硬化形式的基本ROOTSAW负载。

图 6:来自受感染的 APT29 基础设施的传统 404 错误

图7:APT29过滤的IP出现404错误

2023年7月:ICEBEAT活动

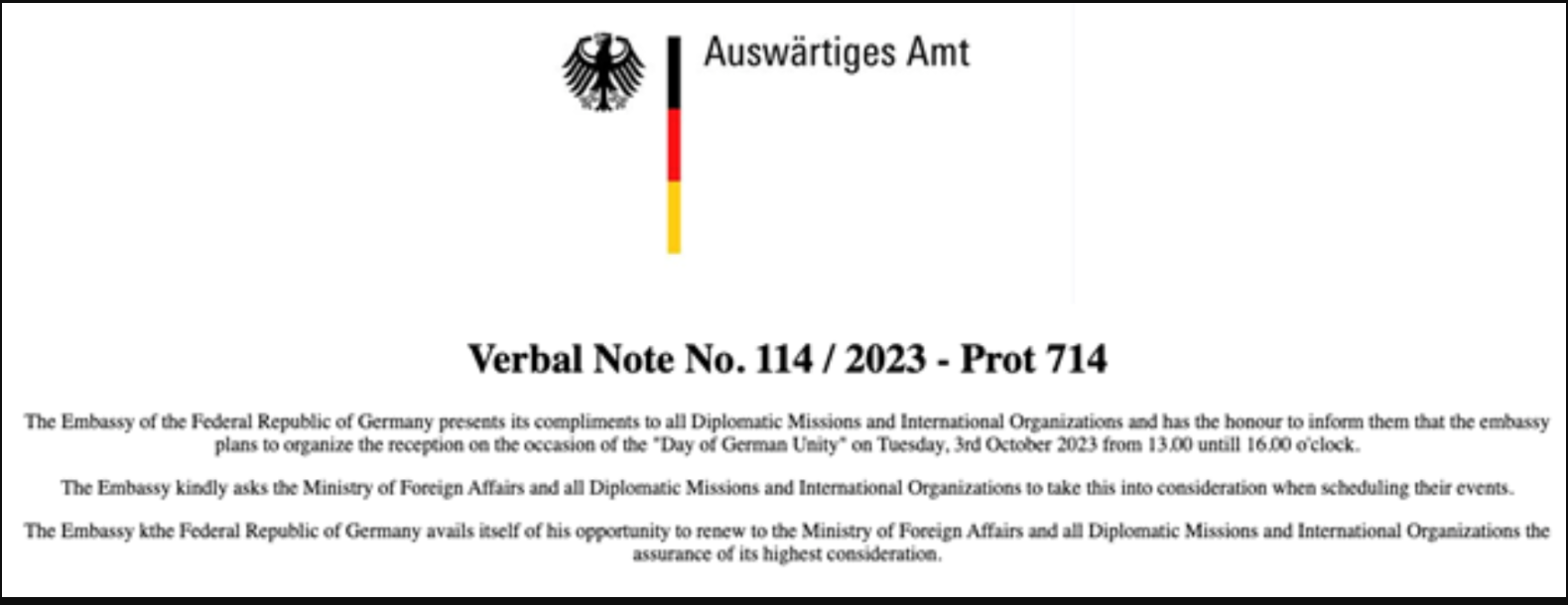

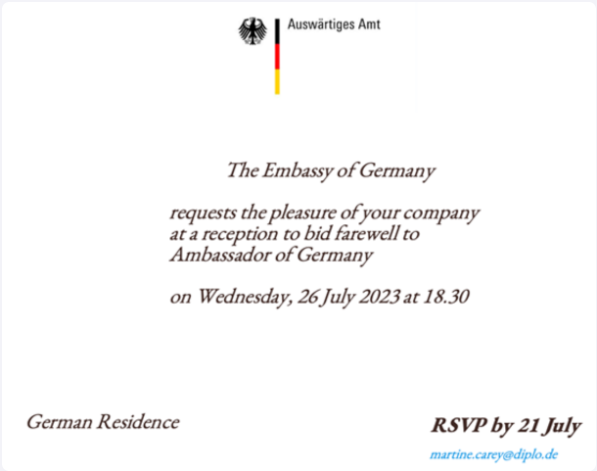

在7月份,APT29继续尝试新的ROOTSAW传递机制和受害者过滤功能,部署了一个新的下载器ICEBEAT,以针对欧洲外交机构。电子邮件声称是来自未指定的德国大使馆的一份邀请,邀请受害者参加大使的告别招待会。值得注意的是,ICEBEAT在命令和控制(C2)中使用了开源的Zulip消息平台,这遵循了过去APT29下载器使用合法服务进行命令和控制的模式,包括Dropbox、Firebase、OneDrive和Trello。

在这次活动中,ROOTSAW首次包含在PDF文档中。当打开时,PDF文档会将一个HTML文件写入磁盘,当启动时,会将一个后续的ZIP文件写入磁盘,并连接到一个由攻击者控制的域“https://sgrfh.org.pk/wp-content/idx.php?n=ks&q=<execution_path>”以获取受害者信息。

满足过滤要求的受害者会收到一份“保存日期”的假文件(MD5:50f57a4a4bf2c4b504954a36d48c99e7),并接收下一阶段的下载器ICEBEAT,负责从Zulip消息服务下载后续功能。

在受害者不符合过滤要求的情况下,ICEBEAT将被替换为一份提到德国统一日(MD5:ffce57940b0257a72db4969565cbcebc)的单独的良性假文件。

图 8:APT29 用于过滤受害者的诱饵

图 9:成功传播恶意软件期间使用的 PDF 诱饵文档

可能反映不同APT29子团队的恶意软件选择

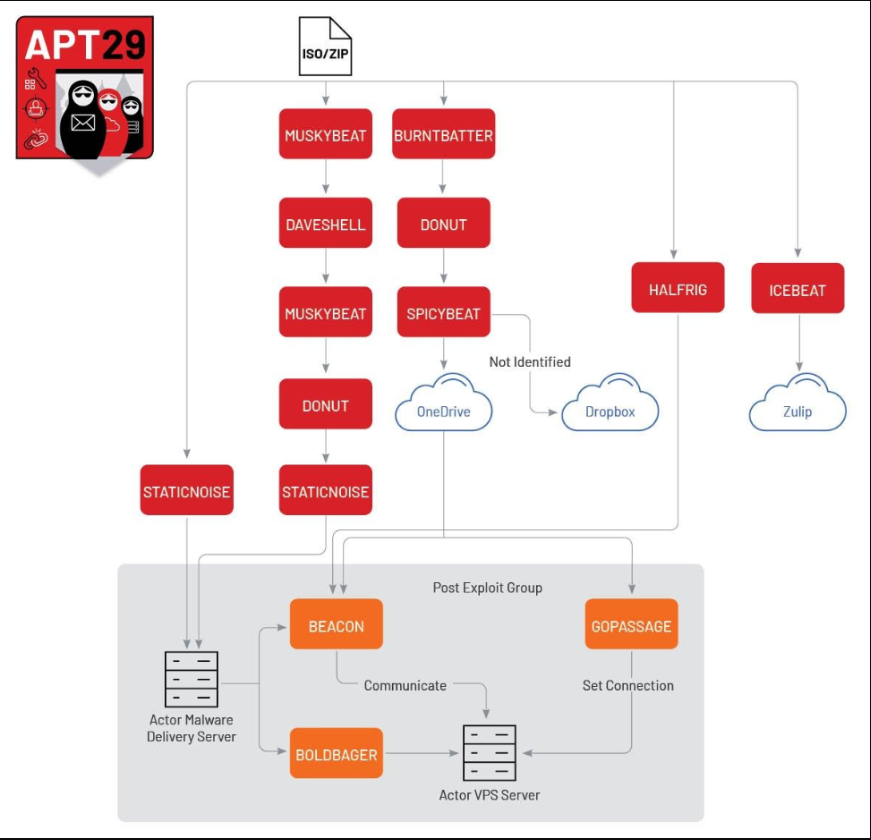

除了APT29的恶意软件传递链的持续适应之外,Mandiant还观察到专门的努力来更新和演化该组织的后期恶意软件,形成多种变体,增加了在其活动中使用的工具的数量和质量。在2023年上半年,至少已经确定了六种不同的下载器:

- – BURNTBATTER是一种内存加载器,负责从磁盘解密并执行一个运行中进程的载荷。BURNTBATTER被观察到通过称为DONUT的位置无关shellcode dropper加载SPICYBEAT下载器。

- – DONUT是一个公开可用的工具,用于创建位置无关的shellcode,可以从内存加载.NET程序集、PE文件和其他Windows载荷,并以参数运行它们。

- – SPICYBEAT是一个用C++编写的下载器,负责从DropBox或Microsoft的OneDrive下载下一阶段的载荷。

- – MUSKYBEAT是一种内存加载器,用RC4解码下一阶段的载荷和字符串,并在当前进程中执行。

- – STATICNOISE是一个用C编写的下载器,负责在内存中下载并执行最终阶段的载荷。

- – DAVESHELL是一种shellcode,充当内存加载器,依赖于反射式注入。它的嵌入式载荷被映射到内存中并执行。DAVESHELL基于公开可用的存储库。

图10:2023年使用的APT29第二阶段下载器

正如在2023年6月的攻击活动中所指出的,我们还目睹了APT29在单一攻击活动中同时运用各种感染链的情况,这表明可能有不同的初始访问操作员或子团队并行运作,以服务不同的地区目标或间谍目标。尽管我们无法确定使用哪种恶意软件传递方法或何时引入新的后期恶意软件变种背后的具体逻辑,但我们判断有低信心的可能性是由任务特定参数,如目标或操作目标,驱动的。

新功能的首次使用通常保留给乌克兰境内的目标或与北约(NATO)或欧洲联盟(EU)成员国有关的外交机构,这些地区可能在莫斯科需要了解其在乌克兰战争中的政治和军事动态的高度战略重要性,因此会对高风险环境中的首次使用进行监控。

在首次在更高风险环境中使用新战术或工具后,我们观察到APT29将这些新工具纳入其更广泛的操作中,而几乎没有做出任何更改,这表明该组织在首次曝光后可能会调整其风险计算。受控的首次使用模式可能一直延续到APT29的外交焦点网络在2021年出现。在2021年5月,俄罗斯首次在乌克兰周围增兵时,Mandiant发现了APT29使用ICEBREAKER的攻击活动,这是BOOMMIC的修改变种(也称为VaporRage),嵌入在模拟合法乌克兰政府应用程序安装程序的软件中。正如SentinelOne所详细描述的那样,恶意软件传递链的多个方面可能是为了对乌克兰政府实体进行高度定制的攻击活动而量身定制的。

结论

在2023年上半年,APT29的外交焦点钓鱼攻击活动的范围和频率增加,这促使初始访问团队多次修改其长期存在的恶意软件传递链。将能力移动到服务器端、引入反分析组件以及在非受害环境中传递伪装文档等努力,可能有助于该组织延长其以ROOTSAW为中心的作战概念的使用寿命。尽管改变的速度前所未有,但该组织仍然高度重视操作安全,并多次采取措施来规避安全研究人员追踪和应对其活动所使用的方法。

APT29的操作速度提高还暴露出可能反映不同初始访问操作员或子团队的操作模式,这些团队得到了一个集中开发团队的支持。更一般地说,这些模式可能反映了一个不断增长的任务和资源池,专门用于收集政治情报,该组织几乎肯定会继续对全球政府和外交实体构成高度严重的威胁。

IOC

2023年3月:土耳其地震主题活动

e-yazi.htm(MD5:a3067a0262e651e94329869f43a51722)

- ROOTSAW下载器

- 从https://tinyurl.com/mrxcjsbs重定向

- 从https://www.willyminiatures.com/e-yazi.htm/?v=bc78a8d162c6下载

- Drops eeded26943a7b2fdef7608fb21bbfd66

- Drops 4a13138e1f38b2817a63417d67038429

e-yazi.pdf(MD5:4a13138e1f38b2817a63417d67038429)

- 欺骗性PDF

e-yazi.iso(MD5:eeded26943a7b2fdef7608fb21bbfd66)

- 包含下一阶段的ISO文件

- Drops 4b0921979d3054d9f0dad48e9560b9ca(BURNTBATTER)

- Drops 84b078d4a9e6e2a03e8ae1eca072dc83(DONUT)

e-yazi.html(MD5:b051e8efb40c2c435d77f3be77c59488)

- ROOTSAW下载器

- 从https://simplesalsamix.com/e-yazi.html下载

- Drops 854e5c592e93b69b8ab08dbc8a0b673f

- Drops f4ef5672af889429d95f111ea65ff490

e-yazi.pdf(MD5:f4ef5672af889429d95f111ea65ff490)

- 欺骗性PDF

- 由854e5c592e93b69b8ab08dbc8a0b673f投放

- 由b051e8efb40c2c435d77f3be77c59488(ROOTSAW)投放

e-yazi.zip(MD5:854e5c592e93b69b8ab08dbc8a0b673f)

- 包含下一阶段的Zip文件

- 由b051e8efb40c2c435d77f3be77c59488(ROOTSAW)投放

- Drops 129da1e7c8613fd8c2843d9ec191e30e(BURNTBATTER)

- Drops aec65c1e6a6f9b3782174c192780f5b4(DONUT)

2023年3月:欧洲外交重点钓鱼活动

Note.pdf(MD5:1485b591e654327c1d032a901940b149)

- 诱饵PDF

- 包含链接https://parquesanrafael.cl/note.html

note.html(MD5:0d5b12c50173a176b0a8ba5a97a831d8)

- ROOTSAW下载器

- 从https://inovaoftalmologia.com.br/note.php?ip=&ua=下载

- 投放 22adbffd1dbf3e13d036f936049a2e98

note.html(MD5:9e42b22d66f0fe0fae24af219773ac87)

- ROOTSAW下载器

- 从https://parquesanrafael.cl/note.html下载

- 投放 22adbffd1dbf3e13d036f936049a2e98

Note.iso(MD5:22adbffd1dbf3e13d036f936049a2e98)

- 恶意ISO

- 由0d5b12c50173a176b0a8ba5a97a831d8(ROOTSAW)投放

- 由9e42b22d66f0fe0fae24af219773ac87(ROOTSAW)投放

- 投放db2d9d2704d320ecbd606a8720c22559(MUSKYBEAT加密负载)

- 投放166f7269c2a69d8d1294a753f9e53214(MUSKYBEAT)

2023年4月:老酒装新瓶

wine event.pdf(MD5:62b2031f8988105efdf473bdfedd07f5)

- 恶意诱饵PDF文件

- 从https://sylvio.com.br/form.php下载

note.zip(MD5:efe86302838ad2ab091540f4e0f7b75a)

- 包含下一阶段的ZIP文件

NOTE____.EXE(MD5:b1820abc3a1ce2d32af04c18f9d2bfc3)

- 用于侧向加载的合法Windows Word软件

- 原始名称:winword.exe

- 编译日期:2022/12/22 19:27:25

note/appvisvsubsystems64.dll(MD5:9159d3c58c5d970ed25c2db9c9487d7a)

- MUSKYBEAT下载器

- 原始名称:hijacker.dll

- 编译日期:2023/04/06 08:49:45

- 由efe86302838ad2ab091540f4e0f7b75a投放

- 投放bc4b0bd5da76b683cc28849b1eed504d(MUSKYBEAT)

note/bdcmetadataresource.xsd(MD5:bc4b0bd5da76b683cc28849b1eed504d)

- 加密的下一阶段

- 由efe86302838ad2ab091540f4e0f7b75a投放

- 由9159d3c58c5d970ed25c2db9c9487d7a(MUSKYBEAT)投放

- 投放0065cffe5a1c6a33900b781835aa9693(DAVESHELL)

未知(MD5:0065cffe5a1c6a33900b781835aa9693)

- DAVESHELL下载器

- 由bc4b0bd5da76b683cc28849b1eed504d(MUSKYBEAT)投放

- 投放16d489cc5a91e7dbe74d1c9399534eac(MUSKYBEAT)

runner.dll(MD5:16d489cc5a91e7dbe74d1c9399534eac)

- MUSKYBEAT下载器

- 原始名称:runner.dll

- 编译日期:2023/04/06 08:50:03

- 由0065cffe5a1c6a33900b781835aa9693(DAVESHELL)投放

- 投放c60aa80e0e58c2758f0bac037ec16dca(DONUT)

未知(MD5:c60aa80e0e58c2758f0bac037ec16dca)

- DONUT内存加载器

- 由16d489cc5a91e7dbe74d1c9399534eac(MUSKYBEAT)投放

- 加载1f21f9948b412f0198f928ed3266786b(STATICNOISE)

未知(MD5:1f21f9948b412f0198f928ed3266786b)

- STATICNOISE下载器

- 编译日期:2023/04/04 12:04:49

- 由c60aa80e0e58c2758f0bac037ec16dca投放

- 与https://sharpledge.com/login.php通信

2023年5月:乌克兰外交使馆针对性活动

BMW 5在基辅出售 – 2023.docx(MD5:556857ccb27b527e05415eb6d443aee1)

- 超链接:https://t.ly/1IFg

- 重定向到:https://resetlocations.com/bmw.htm

未知文档

- 超链接:https://tinyurl.com/ysvxa66c

- 重定向到https://resetlocations.com/bmw.htm

bmw.htm(MD5:880120da2f075155524430ceab7c058e)

- ROOTSAW下载器

- 投放e306333093eaf198f4d416d25a40784a

bmw.iso(MD5:e306333093eaf198f4d416d25a40784a)

- 包含下一阶段有效载荷的恶意ISO

- 由880120da2f075155524430ceab7c058e(ROOTSAW)投放

- 投放0032b8eabdc41e01923fabca5fe8a06b(DONUT)

bmw1.png(MD5:4355851b6fcf2d44e3fd47f47a5e9502)

- 诱饵图片

bmw1.png(MD5:4355851b6fcf2d44e3fd47f47a5e9502)

- 诱饵图片

bmw2.png(MD5:5ff4831ee70c07e33c1bbe091840d5ee)

- 诱饵图片

bmw3.png(MD5:1ec49b2cb9d4ba265678359e117809b8)

- 诱饵图片

bmw4.png(MD5:f089fd7204552aec41f64b1eb6b03eda)

- 诱饵图片

bmw5.png(MD5:0b0707ce90548f0c8b952138fff62742)

- 诱饵图片

bmw6.png(MD5:33312f16fd5b88470a0e7560954ae459)

- 诱饵图片

bmw7.png(MD5:b382d0f8b130cd1804782d400a4d4f55)

- 诱饵图片

bmw8.png(MD5:fc47284181f2bb6785e91c9b92710d78)

- 诱饵图片

bmw9.png(MD5:b12a4b8ec485ad9f9c4cae1e25a35db8)

- 诱饵图片

bmw1.png.lnk(MD5:4c00d883444c78f19c3a1af191614491)

- 用于触发下一阶段和加载图像的恶意LNK

bmw2.png.lnk(MD5:68cc826c2c58cb74abe3e5ef2123102c)

- 用于触发下一阶段和加载图像的恶意LNK

bmw3.png.lnk(MD5:9685dae9ed8d2bf13b66593c1d7cd2eb)

- 用于触发下一阶段和加载图像的恶意LNK

bmw4.png.lnk(MD5:dd2e5debb0ae8b8bccac5c1fbef6bb5a)

- 用于触发下一阶段和加载图像的恶意LNK

bmw5.png.lnk(MD5:5bcf04c0fb0f62fc5f4b83789477a699)

- 用于触发下一阶段和加载图像的恶意LNK

bmw6.png.lnk(MD5:3f57258dce31ba0c80002130b8657b2b)

- 用于触发下一阶段和加载图像的恶意LNK

bmw7.png.lnk(MD5:eccf100bc3d6e901f17a0eced5752ca7)

- 用于触发下一阶段和加载图像的恶意LNK

bmw8.png.lnk(MD5:dbc9223af733d0140be136cf32a990d9)

- 用于触发下一阶段和加载图像的恶意LNKbmw9.pn

g.lnk(MD5:ac78497929569682133e02dec9b67870)

- 用于触发下一阶段和加载图像的恶意LNK

NOTE____.EXE(MD5:b1820abc3a1ce2d32af04c18f9d2bfc3)

- 用于DLL侧向加载的合法Word应用程序

- 原始名称:winword.exe

- 编译日期:2022/12/22 19:27:25

- 由e306333093eaf198f4d416d25a40784a投放

- PDB路径:D:\dbs\el\na1\Target\x64\ship\postc2r\x-none\winword.pdb

AppvIsvSubsystems64.dll(MD5:53270b3968004cb48dac1a1b239ed23d)

- BURNTBATTER内存下载器

- 编译日期:2023/05/03 13:27:37

- 由e306333093eaf198f4d416d25a40784a投放

- 加载0032b8eabdc41e01923fabca5fe8a06b(DONUT)

ojg2.px(MD5:0032b8eabdc41e01923fabca5fe8a06b)

- 加密的DONUT有效载荷

- 由53270b3968004cb48dac1a1b239ed23d(BURNTBATTER)加载

- 由e306333093eaf198f4d416d25a40784a投放

- 投放6b41c60c24916e3c32acd90bbd7b92f9(DONUT)

未知(MD5:6b41c60c24916e3c32acd90bbd7b92f9)

- DONUT下载器

- 由0032b8eabdc41e01923fabca5fe8a06b(DONUT)投放

- 投放036ab9f19b63d44aaccf0f965df9434c(SPICYBEAT)

未知(MD5:036ab9f19b63d44aaccf0f965df9434c)

- SPICYBEAT下载器

- Client_id:840aae0d-cd89-4869-bce1-94222c33035e

- 应用程序名称:Teams_test

- 身份验证URL:https://graph.microsoft.com/v1.0/me/drive/root:/Apps/Teams_test

Invintation.zip(MD5:1aee5bf23edb7732fd0e6b2c61a959ce)

- 包含下一阶段的恶意ZIP

- 从https://gavice.ng/event_program.php下载

- 投放2d794d1544f933aacbd8da2dad78b381

- 投放5569fb4e9140974a80b4b7587b026913(BURNTBATTER)

- 投放1c0059d976795ceded7c1dd706e74bd1

- 投放595d8ea258ef8d8ec70b0e8a740e903c(DONUT)

invitation_letter_and_programme_17.05.2023_en.pdf[spaces].exe/ invitation_letter_and_programme_17.05.2023_ua.pdf[spaces].exe(MD5:2d794d1544f933aacbd8da2dad78b381)

- 合法的Adobe插件

- 编译日期:2022/04/07 05:19:03

- 由1aee5bf23edb7732fd0e6b2c61a959ce投放

- 投放1ed822cc08ba08413c4a60023e0d590c

icucnv22.dll(MD5:5569fb4e9140974a80b4b7587b026913)

- BURNTBATTER下载器

- 编译日期:2023/05/13 10:04:14

- 由1aee5bf23edb7732fd0e6b2c61a959ce投放

- 投放595d8ea258ef8d8ec70b0e8a740e903c(DONUT)

ly.ed(MD5:595d8ea258ef8d8ec70b0e8a740e903c)

- 加密的DONUT

- 由5569fb4e9140974a80b4b7587b026913(BURNTBATTER)投放

- 由1aee5bf23edb7732fd0e6b2c61a959ce投放

- 投放1d54c487e6c8a08517fdb8efedfcd459(DONUT)

lu.ed.bin(MD5:1d54c487e6c8a08517fdb8efedfcd459)

- DONUT下载器

- 由595d8ea258ef8d8ec70b0e8a740e903c(DONUT)投放

- 投放7a5988423f731d8b36d01926e715dd11(SPICYBEAT)

SPICYBEAT下载器(7a5988423f731d8b36d01926e715dd11)

- 编译日期:2023/05/11 14:51:55

- 由1d54c487e6c8a08517fdb8efedfcd459(DONUT)投放

- 连接到https://graph.microsoft.com/v1.0/me/drives/442834D38635845C/root:/Apps/legron_application:/children

- 投放41944bb155ecf70193245d8c3485dd2e(BEACON)

- Client_id:5470384d-91c9-40f3-8891-8fb375c7df62

- 应用程序名称:legron_application

- 身份验证URL:https://graph.microsoft.com/v1.0/me/drive/root:/Apps/ legron_application

未知(MD5:41944bb155ecf70193245d8c3485dd2e)

- BEACON后门

- 从OneDrive下载

- 由7a5988423f731d8b36d01926e715dd11(SPICYBEAT)投放

- 解析到zone kitaeri.com

- 连接到https://kitaeri.com/images

- 连接到https://kitaeri.com/gen_204

2023年6月:ROOTSAW分裂活动

invitation.svg(MD5:295527e2e38da97167979ade004de880)

- ROOTSAW下载器

- 附加到引用“圣卢西亚庆祝”的电子邮件中

- 投放800f766f728a4418b0c682a867673341

invitation.iso(MD5:800f766f728a4418b0c682a867673341)

- 包含下一阶段的ISO

- 由295527e2e38da97167979ade004de880投放

- 投放5e1389b494edc86e17ff1783ed6b9d37(STATICNOISE)

- 投放9e51506816ad620c9e6474c52a9004a6

- 投放301a7273418bceaa3fb15b15f69dd32a

- 投放b48a16fdf890283cac7484ef0911a1f2

CCLEANER.dll(MD5:5e1389b494edc86e17ff1783ed6b9d37)

- STATICNOISE下载器

- 由301a7273418bceaa3fb15b15f69dd32a侧向加载

- 从https://kegas.id/search/s=1&id=APOX8NWOV4下载

INVITATI.LNK(MD5:9e51506816ad620c9e6474c52a9004a6)

- LNK启动器

- 将ISO的内容复制到c:\Windows\Tasks并执行CCLeanerReactivator(301a7273418bceaa3fb15b15f69dd32a)

CCleanerReactivator.EXE(MD5:301a7273418bceaa3fb15b15f69dd32a)

- 合法的CCleaner可执行文件

- 侧向加载5e1389b494edc86e17ff1783ed6b9d37(STATICNOISE)

2023年7月:ICEBEAT活动

Invitation_Farewell_DE_EMB.pdf(MD5:fc53c75289309ffb7f65a3513e7519eb)

- 恶意PDF文档

- 投放78062da99751c0a520ca4ac9fa59af73(ROOTSAW)

Invitation_Farewell_DE_EMB.html(MD5:78062da99751c0a520ca4ac9fa59af73)

- ROOTSAW下载器

- 由fc53c75289309ffb7f65a3513e7519eb(ROOTSAW)投放

- 连接到https://sgrhf.org.pk/wp-content/idx.php?n=ks&q=

- 投放d6986d991c41afcc2e71fc30bde851d1

invitation_farewell_de_emb.zip(MD5:d6986d991c41afcc2e71fc30bde851d1)

- 恶意ZIP包含HTA隐藏

由78062da99751c0a520ca4ac9fa59af73(ROOTSAW)投放 - 投放d67f83dcda6d01bedf08a51df7415d14

invitation_farewell_de_emb.hta(MD5:d67f83dcda6d01bedf08a51df7415d14)

- 恶意HTML隐藏

- 由d6986d991c41afcc2e71fc30bde851d1投放

- 投放0be11b4f34ede748892ea49e473d82db(ICEBEAT)

- 投放dfbdd308e22898f680b6c2c8eb052fb5

- 投放4f744666d2a2dc95419208c61e42f163

Yara

rule M_Dropper_BURNTBATTER_1

{

meta:

author = “Mandiant”

date_created = “2023/04/26”

description = “Searches for the custom chaskey implementation”

version = “1”

weight = “100”

disclaimer = “This rule is meant for hunting and is not tested to run in a production environment.”

strings:

$chaskey_imp = {41 81 C8 20 20 20 20 41 81 F8 6B 65 72 6E}

condition:

any of them

}

rule M_Dropper_Donut_1

{

meta:

author = “Mandiant”

date_created = “2023-04-12”

description = “Detects the structure of the Donut loader”

version = “1”

weight = “100”

condition:

uint8(0) == 0xE8 and uint32(1) == uint32(5) and uint8(uint32(1)+5) == 0x59

}

rule M_Downloader_STATICNOISE_1

{

meta:

author = “Mandiant”

date_created = “2023-04-14”

description = “Detects the deobfuscation algorithm and rc4 from STATICNOISE”

version = “1”

weight = “100”

strings:

$ = {41 8A C8 48 B8 [8] 80 E1 07 C0 E1 03 48 D3 E8 41 30 04 10 49 FF C0}

$ = {80 E1 07 C0 E1 03 48 b8 [8] 48 D3 E8 30 04 17 48 FF C7 48 83 FF}

$ = {40 88 2C 3A 49 8B 02 88 0C 06 45 89 0B 44 89 03 4D 8B 0A}

$ = {4D 8B 0A 46 0F BE 04 0A 44 03 C1 41 81 E0 FF 00 00 80}

condition:

all of them

}

rule M_Dropper_MUSKYBEAT_1 {

meta:

author = “Mandiant”

date_created = “2023-04-06”

description = “Detects the RC4 encryption algorithm used in MUSKYBEAT”

version = “1”

weight = “100”

disclaimer = “This rule is meant for hunting and is not tested to run in a production environment.”

strings:

$ = {42 8A 14 04 48 8D ?? ?? ?? ?? ?? 8A C2 41 02 04 08 44 02 D0 41 0F B6 CA}

$ = {41 B9 04 00 00 00 41 B8 00 30 00 00 48 8B D3 33 C9}

condition:

all of them

}

rule M_Hunting_DaveShell_Dropper_1_2

{

meta:

author = “Mandiant”

description = “Detects Shellcode RDI projects from https://github.com/monoxgas/sRDI/blob/master/ShellcodeRDI”

disclaimer = “This rule is meant for hunting and is not tested to run in a production environment.”

strings:

$ep = {E8 00 00 00 00 59 49 89 C8 BA [4] 49 81 c0 [4] 41 b9 [4] 56 48 89 e6 48 83 ?? f0 48 83 ec 30 48 89 4c 24 ?? 48 81 c1 [4] c7 44 24 ?? [4] e8}

condition:

$ep at 0

}