概述

对于安全专业人员而言,URL 通常是域中最受信任的方面。 IDN Homograph和DNS 劫持等攻击可能会降低 URL 的可靠性,但不会降低到使 URL 不可靠的程度。

弹出登录窗口

当我们通过 Google、Microsoft、Apple 等对网站进行身份验证时,我们经常会看到一个弹出窗口,要求我们进行身份验证。下图显示了有人尝试使用其 Google 帐户登录 Canva 时出现的窗口。

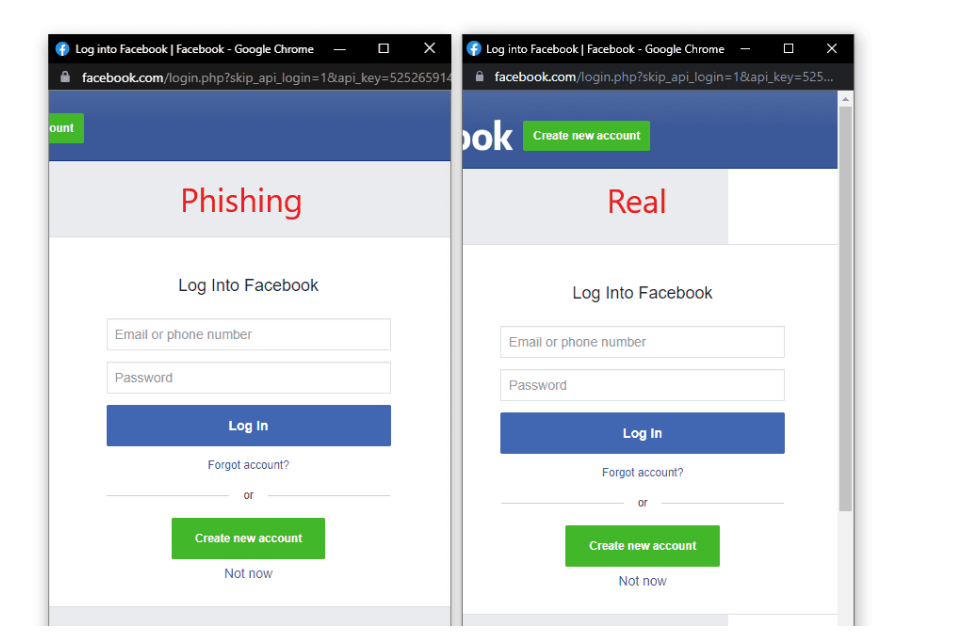

对我们来说幸运的是,使用基本的 HTML/CSS 复制整个窗口设计非常简单。将窗口设计与指向托管钓鱼页面的恶意服务器的 iframe 结合起来,它基本上无法区分。下图显示了假窗口与真实窗口的对比。很少有人会注意到两者之间的细微差别。

JavaScript 可以很容易地用于使窗口出现在链接或按钮单击、页面加载等上。当然,您可以通过 JQuery 等库中提供的动画使窗口以视觉上吸引人的方式出现。

自定义 URL 悬停

当允许 JavaScript 时,将鼠标悬停在 URL 上以确定它是否合法并不是很有效。链接的 HTML 通常如下所示:<a href=”https://gmail.com”>Google</a>

如果添加返回 false 的 onclick 事件,则将鼠标悬停在链接上将继续在属性中显示网站,href但当单击链接时,该href属性将被忽略。我们可以利用这些知识使弹出窗口看起来更逼真。

<a href="https://gmail.com" onclick="return launchWindow();">Google</a>

function launchWindow(){

// Launch the fake authentication window

return false; // This will make sure the href attribute is ignored

}结论

使用这种技术,我们现在可以升级我们的网络钓鱼游戏。目标用户仍需要登陆您的网站才能显示弹出窗口。但是一旦登陆攻击者拥有的网站,用户就会放心,因为他们会在看似合法的网站上输入凭据(因为可信 URL 如此说明)