乌克兰背后的俄罗斯攻击者

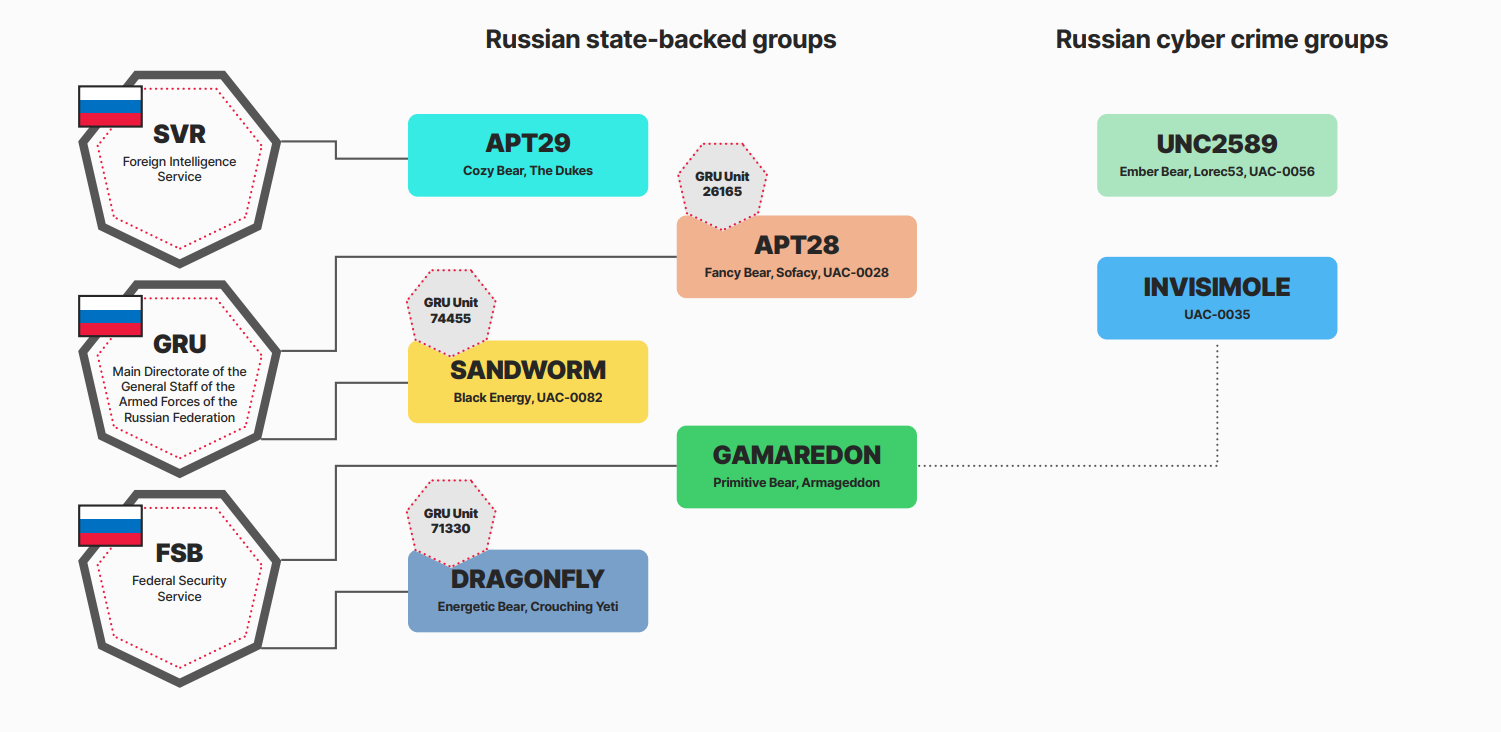

尽管网络攻击具有高水平和技术复杂性,而且俄罗斯特种部队有能力掩盖其踪迹,但攻击后仍有几处痕迹,这无疑表明俄罗斯参与了目前针对乌克兰的攻击。

正如爱沙尼亚外交情报局(Estonian Foreign Intelligence Service)发布的一份报告和英国政府的一份出版物中所提到的 https://valisluureamet.ee/doc/raport/2018-en.pdf ,我们可以清楚地看出,涉及的最臭名昭著的威胁集团与俄罗斯特勤局之间存在一些联系。

APT28

APT28,也称为Cozy Bear or The Dukes,与俄罗斯对外情报局(SVR)有联系。

APT29

也被称为Fancy Bear or Sofacy,,被追踪到俄罗斯联邦武装部队(前GRU)总参谋部26165单位。

SANDWORM

被称为 Black Energy,隶属于俄罗斯联邦武装部队总参谋部(前GRU)74455部队。

DRAGONFLY

也被称为Energetic Bear or Crouching Yeti,被确定为俄罗斯联邦服务局(FSB)71330单位。

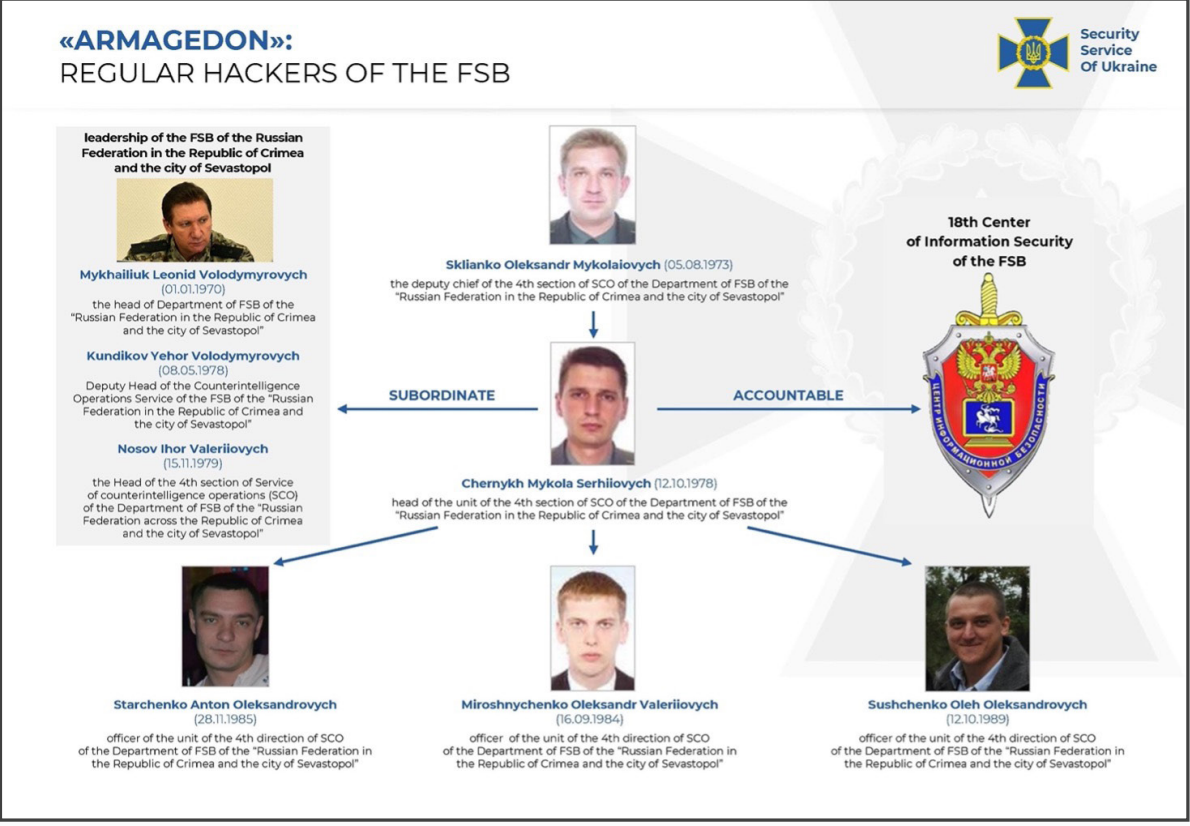

GAMAREDON

2021年11月,也称为“ Primitive Bear”或“Armageddon”,归属为俄罗斯联邦安全局(Russian Federal Security Service)(FSB)。乌克兰安全局(SSU)成功识别了Gamaredon背后的个人,证实他们与FSB有联系。

Lorec53

其他积极参与的威胁行为体,如UNC2589,也被称为Ember Bear或Lorec53,以及InvisiMole,与俄罗斯特种部队没有如此明确的联系。然而,正如ESET研究人员发布的 https://www.welivesecurity.com/wp-content/uploads/2020/06/ESET_InvisiMole.pdf ,发现InvisiMole使用的是Gamaredon运营的服务器基础设施。

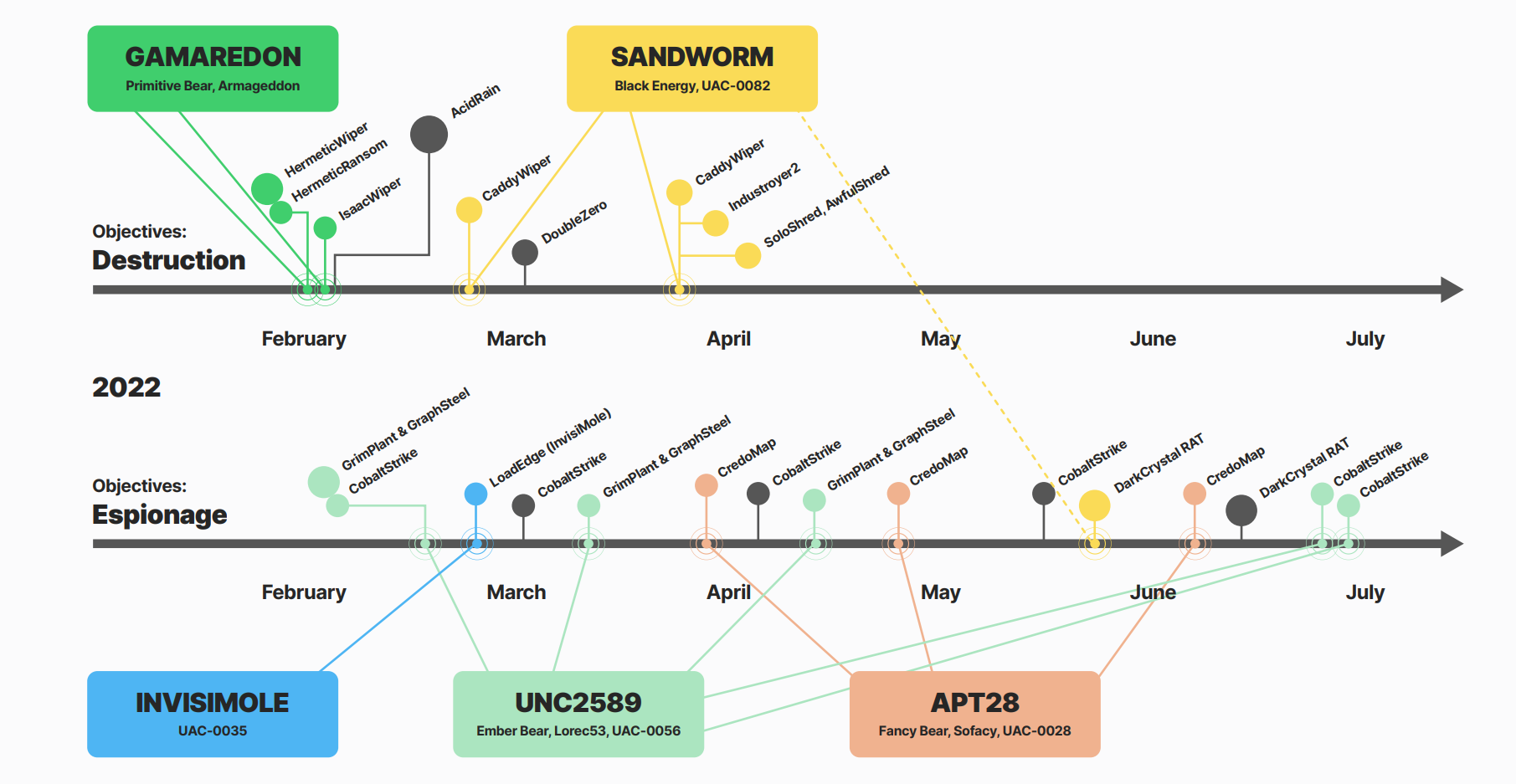

使用的恶意软件攻击事件表

下面的流程时间表说明了政府基础设施是攻击者的主要来源这一对乌克兰组织施加的压力。

所使用的恶意软件种类繁多,俄罗斯国家资助的威胁行为体的参与表明,成功的针对攻击者的保护措施不仅需要反应式的,还需要积极主动的方法。

通过查看所使用的恶意软件类型,我们可以区分攻击者目标不同的两种攻击:

1. 破坏性攻击旨在破坏数据并使目标系统无法运行。

据Viasat称,在2月24日战争开始的当天,针对Viasat的KA-SAT网络的网络攻击影响了乌克兰的数千名客户和欧洲的数万名客户。 https://www.viasat.com/about/newsroom/blog/ka-sat-network-cyber-attack-overview/

路透社报道,德国5800多台Enercon风力涡轮机受到此次袭击的影响。 https://www.reuters.com/business/energy/satellite-outage-knocks-out-control-enercon-wind-turbines-2022-02-28/

正如SSSCIP在4月8日发布的,沙虫组织袭击了一家乌克兰能源供应商。 幸运的是,由于及时的响应,只有部分IT基础设施受到影响,并防止了严重停电.

https://cip.gov.ua/en/news/rosiiski-khakeri-namagalisya-pozbaviti-dostupu-do-elektroenergiyi-znachnu-kilkist-ukrayinciv

2. 间谍攻击旨在建立立足点并从目标系统中过滤数据。攻击中使用的恶意软件通常为攻击者提供网络摄像头和麦克风捕获、键盘记录以及下载和安装其他组件的后门访问。过滤出的数据包括操作系统信息、文档、图片以及来自web浏览器和其他软件的存储密码。

摧毁目标

202202 HermeticWiper、**HermeticRansom(Gamaredon)、IsaacWiper(Gamaredon)**、AcidRain

202203 CaddyWiper(Sandworm)、DoubleZero

202204 CaddyWiper(Sandworm)、Industroyer2(Sandworm)、SoloShred,AwfulShred(Sandworm)

窃密

202202-202203 GrimPlant & GraphSteel、CobaltStrike(UNC2589)、LoadEdge(InvisiMole)(UAC-0035)

202203 CobaltStrike

202203-202204 GrimPlant & GraphSteel(UNC2589)

202204 CredoMap(APT28)、CobaltStrike、GrimPlant & GraphSteel(UNC2589)

202205 CredoMap(APT28)

202205-202206 CobaltStrike、DarkCrystal RAT(Sandworm)

202206 CredoMap(APT28)

202206-202207 DarkCrystal RAT、CobaltStrike(UNC2589)、CobaltStrike(UNC2589)

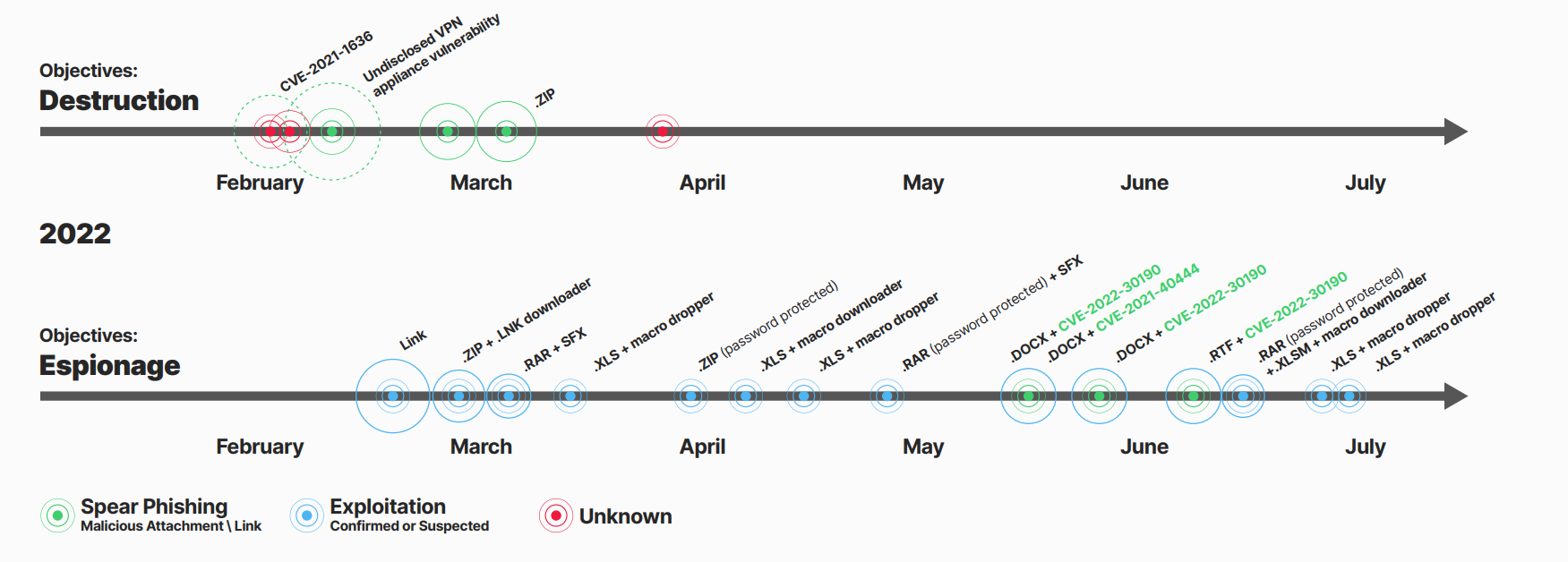

攻击中使用的初始向量

下面的流程时间线说明了用于部署恶意软件的初始攻击向量。

带有恶意附件或链接的鱼叉式钓鱼被用于提供CobaltStrike和GraphSteel后门,或利用面向公众的应用程序中的漏洞,例如在Viasat网络攻击中受损的VPN设备,是使用的一些最常见的入侵方法。

虽然**HermeticWiper**, **HermeticRansom**和**CaddyWiper**的初始攻击向量尚不完全清楚,但至少有一家安全供应商报告称,攻击者似乎利用了Microsoft SQL Server(CVE-2021-1636)中的已知漏洞。

HermeticWiper

该wiper恶意软件的名称为“HermiticWiper”,该名称来自一家名为Hermitica digital有限公司的公司的被盗数字证书。

HermiticWiper禁用负责数据备份的卷影复制服务(VSS),并滥用EaseUS Master的合法驱动程序来损坏数据。

正如ESET (https://www.welivesecurity.com/2022/03/01/isaacwiper-hermeticwizard-wiper-worm-targeting-ukraine/) 所指出并经SpiderLabs安全研究人员的分析所证实的那样,wiper不仅会破坏主引导记录(MBR)和卷引导记录,而且还会通过碎片整理来擦除文件,从而无法恢复。值得一提的是,HermeticWiper专门针对Windows注册表文件ntuser.dat和Windows事件日志,以最大限度地减少可用的取证工件。最后,系统重启触发目标主机不可操作。

**有趣的是,HermeticWiper恶意软件的编译时间戳是2021的12月28日。这表明2月份的攻击至少从那时起就在准备中。**

攻击负责:Gamaredon

相关报告:HermeticWiper used in massive cyberattacks against high-profile Ukrainian organizations (Source: ESET) https://www.welivesecurity.com/2022/03/01/isaacwiper-hermeticwizard-wiper-worm-targeting-ukraine/

IOCs:SHA256: 0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da

HermeticRansom

Hermiticranson是用Go语言编写的。正如CrowdStrike的分析所示 https://www.crowdstrike.com/blog/how-to-decrypt-the-partyticket-ransomware-targeting-ukraine/ ,它列举了可用的驱动器,收集了除Windows和Program files文件夹之外的目录和文件列表。使用勒索软件操作员的电子邮件地址和encryptedJB扩展名重命名选定的文件类别,然后使用AES算法对文件内容进行加密。勒索软件还在桌面文件夹中创建一个read_ me.html文件,其中包含一张带有攻击者联系人的勒索便条。

加密方法相当麻烦,并且包含使加密文件可恢复的实现错误。该漏洞,加上内部发现的政治信息以及与HermiticWipers一致的部署时间,表明HermiticRansom可能被用作分散注意力的手段,而不是合法的勒索软件。

攻击负责:Gamaredon

相关报告:HermeticRansom used in cyberattacks against Ukrainian organizations (Source: ESET) https://www.welivesecurity.com/2022/03/01/isaacwiper-hermeticwizard-wiper-worm-targeting-ukraine/

IOCs:SHA256: 4dc13bb83a16d4ff9865a51b3e4d24112327c526c1392e14d56f20d6f4eaf382

IsaacWiper

如ESET分析所示,从代码的角度来看,IsaacWiper与HermiticWiper完全不同,

在执行时,它列举了用随机字节覆盖现有内容的物理驱动器和卷。如果拒绝卷访问,则wiper将在此目录中创建临时目录和文件。创建的目录名将以字母“Tmd”开头,文件名以字母“Tmf”开头,其余部分将随机生成字母数字字符。然后,它将尝试用随机数据填充该卷,直到该卷没有空间。擦拭器还会重命名无法访问临时名称的文件,然后尝试擦除新重命名的文件。IsaacWiper创建一个日志文件C:\ProgramDataAllogText。其中保存损坏活动进度。

攻击负责:Gamaredon

相关报告:ESET: IsaacWiper used in cyberattacks against Ukrainian government organizations. (Source: ESET)

IOCs:SHA256: 13037b749aa4b1eda538fda26d6ac41c8f7b1d02d83f47b0d187dd645154e033

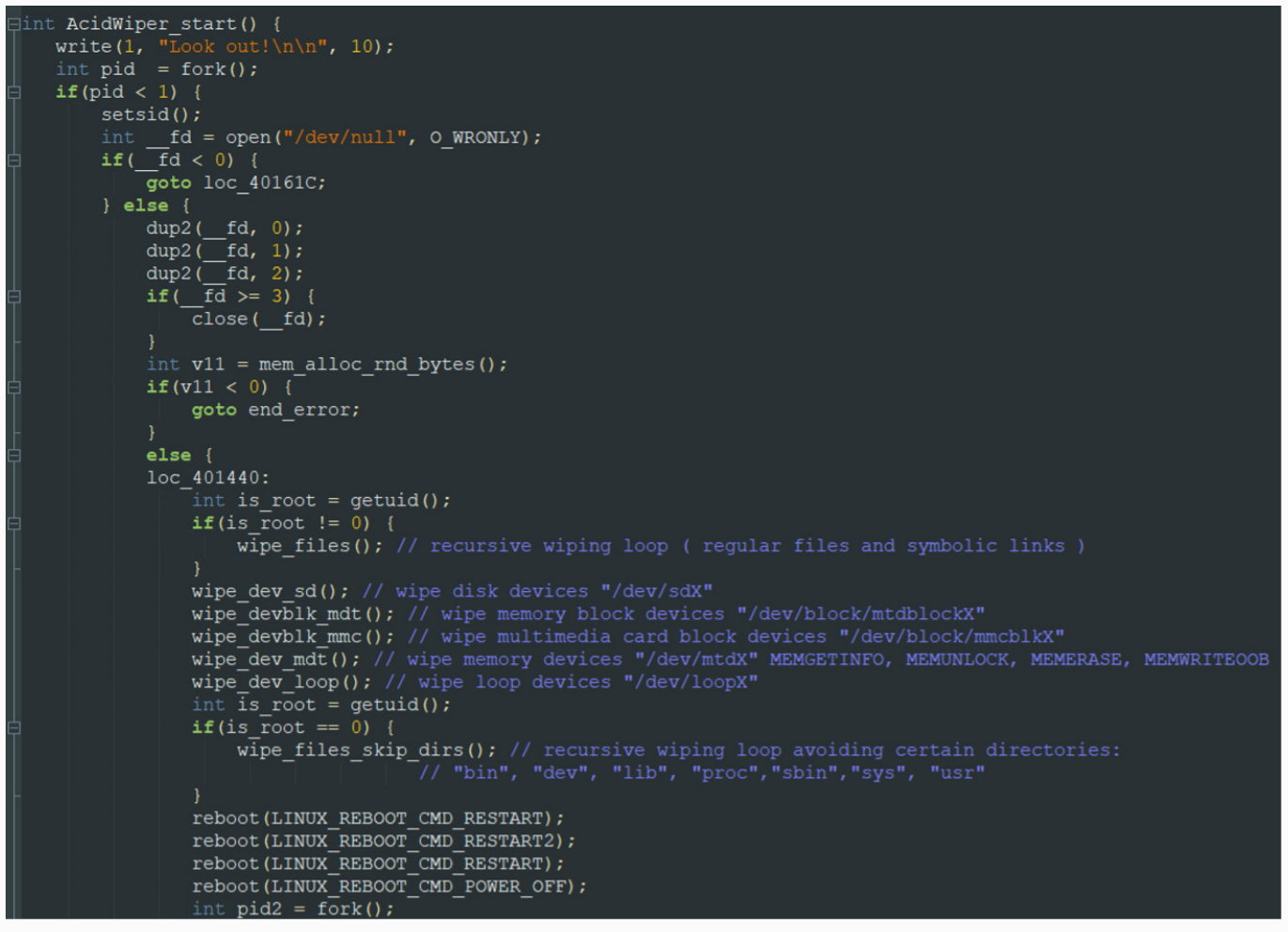

AcidRain

正如SpiderLabs的分析所表明的,AcidRain以递归循环的方式用内存缓冲区中的随机数据覆盖文件和符号链接。如果使用根权限执行wiper,则会避免某些目录,例如:“bin”、“dev”、“lib”、“proc”、“sbin”、“sys”和“usr”。相同的随机数据缓冲区和写入操作用于擦除磁盘设备“/dev/sdX”、“循环设备”dev/loopX、“内存块设备/dev/block/mtdblockX”和多媒体卡块设备/dev/block/mmcblkX”内存设备/dev/mtdX’改为使用MEMWRITEOOB ioctl擦除。擦除完成后,将触发设备重新启动。

2022年2月24日,战争爆发之日,一场针对Viasat的KA-SAT网络的网络攻击影响了乌克兰数千名客户和欧洲数万名客户。这次攻击的溢出使德国5800台Enercon风力涡轮机的远程控制失效。据Viasat报道,攻击者利用Skylogic的VPN设备远程访问KA-SAT的网络管理部分。攻击者横向移动到用于操作网络的特定段部分,并在大量家用调制解调器上执行合法、有针对性的管理命令。同时,这些破坏性命令在SurfBeam调制解调器的闪存中重写了关键数据。

不久后发现的AcidRain似乎适合这种攻击模式。对Reversemode博客上发布的SurfBeam调制解调器固件的分析表明,可以安装任意二进制文件,而不需要签名验证或完整的固件升级。此外,AcidRain样品的第一份Virustotal提交符合事件调查时间表和Skylogic Mediterraneo基础设施位置。

IOCs for AcidRain:

• SHA256: 9b4dfaca873961174ba935fddaf696145afe7bbf5734509f95feb54f3584fd9a (从意大利提交)

LoadEdge ( InvisiMole )

如CERT-UA分析所示 https://cert.gov.ua/article/37829 ,本次活动中使用的wLoadEdge后门支持文件执行、上传、下载和删除、获取系统信息以及TCP端口1337上的交互式反向shell等功能。

与C&C服务器的通信使用HTTP协议和JSON格式的数据,持久性由在运行注册表项下创建条目的HTA文件提供。

根据ESET研究论文得出的结论,LoadEdge类似于InvisiMole的TCP下载器组件的升级版本,用于下载称为RC2FM和RC2CL的其他后门模块,通常作为新受损计算机上的第一个有效负载部署。

InvisiMole的RC2FM和RC2CL后门提供了扩展的监控功能,如屏幕、网络摄像头和麦克风捕获、文档过滤、收集网络信息以及有关已安装软件的信息。

攻击负责:InvisiMole (UAC-0035 )

相关报告:LoadEdge used in email phishing attacks on Ukrainian government organizations (Source: CERT-UA) https://cert.gov.ua/article/37829

IOCs:SHA256: fd72080eca622fa3d9573b43c86a770f7467f3354225118ab2634383bd7b42eb

GraphSteel & GrimPlant

GraphSteel和GrimPlant后门都是用Go语言编写的。

如BitDefender报告所示,GrimPlant是一个简单的后门,允许远程执行PowerShell命令。与C2服务器的通信使用端口80,基于开源RPC框架gRPC。通信使用TLS加密,其证书以二进制硬编码。GrimPlant每10秒发送一个包含基本主机信息消息的心跳。使用PowerShell执行从C2服务器接收的命令,并报告结果。

GraphSteel后门旨在从受感染的机器中过滤数据。与C&C服务器的通信使用端口443,并使用AES密码进行加密。GraphQL查询语言用于通信。文件从文档下载结构、桌面文件夹和从D:\到Z:\的所有可用驱动器中筛选。GraphSteel还筛选基本系统信息IP配置WiFi配置文件,并使用powershell从密码库中窃取凭据

攻击负责:UNC2589 Ember Bear, Lorec53, UAC-0056)

相关报告:

April 26, 2022: GraphSteel & GrimPlant used in email phishing attacks on Ukrainian government organizations https://cert.gov.ua/article/39882

March 28, 2022: GraphSteel & GrimPlant used in email phishing attacks on Ukrainian government organizations(Source: CERT-UA) https://cert.gov.ua/article/38374

March 11, 2022: GraphSteel & GrimPlant used in email phishing attacks on Ukrainian government organizations(Source: CERT-UA) https://cert.gov.ua/article/37704

IOCs:

SHA256: 47a734e624dac47b9043606c8833001dde8f341d71f77129da2eade4e02b3878 GraphSteel

SHA256: 8e77118d819681fdc49ce3362d8bfd8f51f8469353396be7113c5a8978a171f6 GraphSteel

SHA256: aca731d34c3e99d07af79847db369409e92e387520e44285608f18877b3a1d79 GrimPlant

DoubleZero

DoubleZero是一个.NET擦除器恶意软件。我们的分析表明,如果机器是域控制器,执行会立即停止,否则它会枚举安装到机器上的所有驱动器,并用零块覆盖文件,系统位置的特定硬编码列表除外。然后,擦除器继续销毁系统文件。最后,负责在系统上强制执行安全策略的“Isass”过程终止,HKLM、HKCU和HKU注册表配置单元中的所有子项被销毁。所有破坏活动完成后,雨刮器将关闭系统。

相关报告:DoubleZero used in cyberattacks on Ukrainian enterprises (Source: CERT-UA) https://cert.gov.ua/article/38088

IOCs: SHA256: d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53

CaddyWiper

正如Cisco Talos咨询所指出的 https://blog.talosintelligence.com/2022/03/threat-advisory-caddywiper.html ,CaddyWiper动态解析用于检测和分析更多挑战的大多数APIs。如果机器是域控制器,Caddy Wiper的执行将立即停止,否则,恶意软件将尝试销毁“C:\Users”上的文件,然后清除从D:\到 Z:\的所有可用驱动器。这意味着连接到系统的任何网络映射驱动器也可能被清除。它会从文件开头擦除最多10MB的块,这可能是性能优化的一部分。下一步,擦拭器将尝试清除每个损坏主引导MBR的物理驱动器,并扩展有关驱动器分区的信息。

攻击负责:Sandworm (Black Energy, UAC-0082)

相关报告:

April 8, 2022: CaddyWiper used in a targeted cyberattack against a Ukrainian energy provider (Source: CERT-UA) https://cert.gov.ua/article/39518

March 14, 2022: CaddyWiper used in cyberattacks against Ukrainian organizations (Source: ESET) https://twitter.com/ESETresearch/status/1503436420886712321

IOCs:SHA256: a294620543334a721a2ae8eaaf9680a0786f4b9a216d75b55cfd28f39e9430ea

AwfulShred, SoloShred

AwfulShred和SoloShred是恶意的shell脚本,旨在破坏Linux系统。我们的分析表明,两个脚本的破坏性活动都依赖于一个具有一次覆盖过程的shred命令,选择该命令会增加数据损坏。AwfulShred也很模糊,它的功能有些复杂。在擦除数据之前,它会禁用和破坏Apache、HTTP和SSH服务,停用交换文件,并清除历史记录。最后,系统重新启动被触发,使目标主机无法运行

攻击负责:Sandworm (Black Energy, UAC-0082)

相关报告:

April 8, 2022: AwfulShred and SoloShred used in a targeted cyberattack against a Ukrainian energy provider(Source: CERT-UA) https://cert.gov.ua/article/39518

IOCs:SHA256: bcdf0bd8142a4828c61e775686c9892d89893ed0f5093bdc70bde3e48d04ab99 AwfulShred

SHA256: 87ca2b130a8ec91d0c9c0366b419a0fce3cb6a935523d900918e634564b88028 SoloShred

Industroyer2

Industroyer2是一种针对工业控制IC的复杂恶意软件)。正如Nozomi Networks的分析所示,它具体滥用了电气控制系统中使用的IEC 60870-5-104(IEC 104)协议。与其前身不同,IndustroyerIndustroyer 2是一个独立的可执行文件,由后门、加载器和几个有效负载模块组成。其唯一特点是通过中断输电变电站的运行而导致电力中断

一旦执行,Industroyer2将尝试终止负责IEC 104服务通信PServiceControl和PService_ PPD的合法进程。然后通过附加“.MZ”文件扩展名重命名原始可执行文件,并开始IEC 104与传输子站的交互以中断断路器操作。变电站IP地址和端口被发现是硬编码的,这意味着攻击者至少对其目标了解有限。

攻击负责:Sandworm (Black Energy, UAC-0082)

相关报告:April 8, 2022: Industroyer2 used in a targeted cyberattack against a Ukrainian energy provider (Source: CERT-UA) https://cert.gov.ua/article/39518

IOCs:SHA256: c84bbfce14fdc65c6e738ce1196d40066c87e58f443e23266d3b9e542b8a583e

CredoMap

CredoMap是威胁参与者APT28使用的.NET凭据窃取程序。CredoMap从Chrome、Edge和Firefox浏览器中窃取Cookie和存储的密码。根据版本的不同,被盗数据会通过电子邮件或HTTP POST请求被过滤到web后端。

攻击负责:APT28 (Fancy Bear, Sofacy, UAC-0028)

相关报告:

April, 11, 2022: CredoMap malware targeting users in Ukraine discovered (Source: GOOGLE TAG) https://blog.google/threat-analysis-group/update-on-cyber-activity-in-eastern-europe/

May 6, 2022: CredoMap used in email phishing attacks (Source: CERT-UA) https://cert.gov.ua/article/40102

June 20, 2022: CVE-2022-30190 (Follina) weaponized RTF downloading CredoMap malware discovered (Source: CERT-UA) https://cert.gov.ua/article/341128

IOCs:SHA256: 710faabf217a5cd3431670558603a45edb1e01970f2a8710514c2cc3dd8c2424

DarkCrystal RAT

DarkCrystal RAT或DCRat是一种商业的俄罗斯.NET后门,可以在地下论坛中购买,主要用于监视受害者并从受损主机窃取数据;

DCRat支持使用屏幕和网络摄像头捕获、键盘记录以及文件和凭证盗窃进行监控。其他有趣的功能包括使用注册表的持久性、窃取剪贴板内容、命令执行和DOS攻击功能。

DCRat使用GET和POST请求通过HTTP与C2服务器通信。

DCRat出现于2019年初。在其运营期间,获得了大量追随者和客户。该恶意软件因各种插件而广为人知,包括盗贼、隐藏远程桌面、文件管理器和通过TOR代理的匿名操作)。该软件以订阅方式分发:两个月600卢布(~9.5美元),一年2500卢布(约39美元),终身订阅将花费4500卢布(~ 70美元)。

DCRat代码至少自2021 3月起就在GitHub上可用。RAT的多功能性、能力和低廉的价格使其如此受欢迎,以至于连政府附属团体都选择了它进行运营

相关报告:

June 24, 2022: DCRat used in email phishing attacks on Ukrainian telecommunication operators (Source: CERT-UA https://cert.gov.ua/article/405538

June 10, 2022: CrescentImp and DCRat used in a massive email phishing attack on Ukrainian media organizations(Source: CERT-UA) https://cert.gov.ua/article/160530

IOCs:SHA256: c84bbfce14fdc65c6e738ce1196d40066c87e58f443e23266d3b9e542b8a583e

Cobalt Strike

Cobalt Strike是一种商业渗透测试工具,允许攻击者在目标机器上部署名为“Beacon”的后门代理。虽然主要为红队设计,但它被广泛的威胁参与者(从勒索软件运营商到APT集团)积极用于下载和执行恶意有效载荷。

信标植入是无文件的,从某种意义上说,它由利用漏洞或执行外壳代码加载程序加载的无阶段或多阶段外壳代码组成。通过多种协议支持与C&C服务器的通信,包括HTTP、HTTPS、DNS、SMB、命名管道以及经过广泛修改的前向和反向TCP。也可以通过链接信标来建立连接。一旦攻击者获得对受损网络内单个系统的访问权,就可以利用该系统在内部转移到其他系统中。

攻击负责:UNC2589 (Ember Bear, Lorec53, UAC-0056)、 Other

相关报告:

• July, 7, 2022: Cobalt Strike Beacon used in email phishing attacks on Ukrainian government organizations. Attackattributed to UNC2589 APT (Source: CERT-UA) https://cert.gov.ua/article/703548

• July, 5, 2022: Cobalt Strike Beacon used in email phishing attacks on Ukrainian government organizations. Attackattributed to UNC2589 APT (Source: CERT-UA) https://cert.gov.ua/article/619229

• June 2, 2022: Cobalt Strike Beacon with CVE-2021-40444 and CVE-2022-30190 (Follina) exploits used in email phishingattacks on Ukrainian government organizations (Source: CERT-UA) https://cert.gov.ua/article/40559

• April 18, 2022: Cobalt Strike Beacon used in email phishing attacks on Ukrainian government organizations (Source:CERT-UA) https://cert.gov.ua/article/39708

• March 23, 2022: Cobalt Strike Beacon used in cyberattacks on Ukrainian government organizations (Source: CERT-UA) https://cert.gov.ua/article/38155

• March 11, 2022: Cobalt Strike Beacon used in a massive phishing campaign targeting Ukrainian governmentorganizations. Attack attributed to UNC2589 APT (Source: CERT-UA) https://cert.gov.ua/article/37704

结论

毫无疑问,尖端网络武器是现代军事武库中的关键工具,未来全球网络战的数量可能会增加。

首先,随着连接到网络的设备数量不断增加,攻击面变得越来越大,增加了网络战的潜在用例

第二,网络战不受常规战争的领土限制,提供了渗透和破坏前线后方目标的机会。

最后,与传统战争相比,网络战争是肉眼看不见的,不会危及侵略者的生命,而且具有成本效益。

随着乌克兰成为各种网络攻击的目标,我们可以看到,即使是合法的渗透测试工具也可以被劫持并用作武器。Cobalt Strike最初是为了训练网络防御而创建的,在这场冲突中被攻击者积极滥用。