俄罗斯情报部分分析

情报部门结构

苏联解体后,原KGB的职能被分散到了三个不同的部门处理,分别是FSB,SVR,FSO。此三者加上GRU组成了俄罗斯的主要情报部门。

联邦安全局(FSB)负责反情报和国家安全的其他方面,以及在一些国家(主要是独联体国家)收集情报;主要职能是窃听以及全境流量的把控(SORM项目)。下辖Turla/apt29/Gamaredon (FSB 16th and 18th)等APT攻击小组;直接向俄罗斯总统报告。

联邦保护局(FSO)是一个机构,负责保护几名高级国家官员,包括俄罗斯总统在内的相关法律授权的任务,以及某些联邦财产;另一职能为确保机要数据传输的安全.比如克里姆林宫与军队各部门之间的通信安全即由其负责;直接向俄罗斯总统报告。

外国情报局(SVR)是一个负责收集独立国家联合体以外情报的机构;其主要职能是人力情报分析,对敌人能力的研判,下辖Dukes小组;直接向俄罗斯总统汇报工作。外国情报局是相当传统的,尤其是它喜欢长期的、从克格勃那里继承下来的、有深度掩护的间谍团伙,而且往往具有令人怀疑的成本付出。

主要情报局(G.U.)前身为GRU,自2010年起正式成为俄罗斯武装部队总参谋部,即俄罗斯武装部队的主要情报部门。GRU的侵略性和冒险文化反映了其军事背景和广泛的资产组合,包括强大的电子、卫星和战场侦察能力,以及特种部队(Spetsnaz)。它虽然是总参谋部的一部分,但享有一定程度的业务自主权,其首长可以直接向总统通报情况。

俄罗斯情报机构的作用

|

代号简介

- unit26165: APT28,位于莫斯科Komsomolskiy Prospekt 大道20号,始创1953年。

- unit44388: GRU

- unint74455:位于khimki 区的kirova大街22号,职能为宣传相关:抵赖宣传、虚假宣传、误导宣传、意识形态输出等. 坊间传言unit74455必须依靠unit26155窃取来的情报运作

- unit06410: 152培训中心.位于located at number 20 0f Komsomolskiy Prospekt

- unit11135: 18号研究中心,主要职责:为特工做武器研发支撑.是拦截卫星通信/无线通信、攻击工控系统、链路安保

- unit40904: 科技研发.位于莫斯科meshcheryakova 2号,主要职能是信号情报的处理

- unit36360: 自1949年以前一直是GRU培训特工的机构,培训内容有:软件开发、通信工程、信息安全、计算机数学、自动化信息处理、外国语专家

- unit54726: 46号研究中心,技术研发

- unit31659: 职能是机要部门的防护安保

- unit01168: 27号研究中心,始创于1954年,在1961年并入CRI,职能数据存储,直属俄罗斯国防部

- unit96010: FSTEC,审查管辖审批关键技术的出口事宜,兼俄罗斯全境网络系统的防护

- unit21882/unit77111/unit33872: 隶属俄罗斯国防部,电子战相关

- unit40056: 水下技术的开发

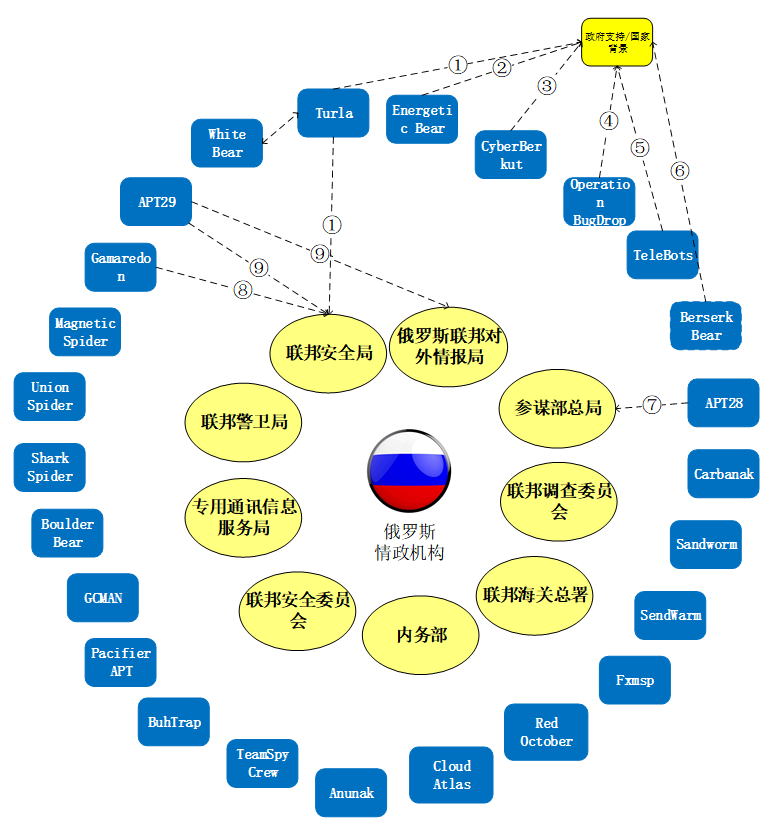

情报机构关系图

情报组织与黑客组织关系图

图 1-1 情报机构与黑客组织关联图

- Turla

赛门铁克发布了一份报告,它发现源自俄罗斯联邦安全局的APT组织Turla入侵了伊朗国家支持的APT组织所控制的网络基础设施。组织名称为:Turla,又称Waterbug,报告声称该组织为俄罗斯政府工作已近二十年。

90年代著名网络间谍组织“月光迷宫”(Moonlight Maze)可能已经演变成了今天的Turla APT,它们都具有或多或少相同的技术手段,且共同背景就是:与俄罗斯政府黑客相关。

- Energetic Bear(蜻蜓)

赛门铁克称,“他们的主要目标是实施间谍活动,该团体似乎是有资源、有规模、有组织的,这无疑表明在这次恶意软件活动中有政府的参与。”

- CyberBerkut

美国国防情报局在这份军事力量报告中指出,CyberBerkut是俄罗斯政府支持的前沿黑客组织,该组织支持俄罗斯针对乌克兰的军事行动和战略目标。国防情报局专门负责军事和国防情报,并直接向国防部长报告

2014年,乌克兰革命后的总统选举最后关键时刻,被称为CyberBerkut的亲俄黑客组织通过入侵操纵乌中央选举委员会网站,恶意宣传右翼组织总统候选人德米特里·雅罗什(Dmytro Yarosh)获胜,幸亏网站管理员在选举结果公布前一小时就检测到了网站篡改情况。此次攻击拉开了俄罗斯网络战试验的序幕,一系列频繁的网络攻击瞄准乌克兰接踵而来,一度在2015年秋达到白热化阶段并愈演愈烈。后经证实,CyberBerkut与后期入侵美国民主党委员会(DNC)的俄罗斯国家黑客组织APT28有关。

- Operation BugDrop

Operation BugDrop活动是由具备专业技能,并且具有大量经济来源的黑客发起的。考虑到每天所需分析的数据量,CyberX认为BugDrop幕后必定有强有力的支持。鉴于代码的复杂性,以及该黑客行动执行的情况,CyberX推测这些黑客先前在该领域就有丰富的经验。这样的活动可能具有国家背景,不过尚无任何证据将Operation BugDrop与任何国家或者组织联系在一起

- TeleBots

TeleBots以针对乌克兰开展攻击而广为信息安全专家们所熟知,很多人怀疑该组织在俄罗斯境外活动,但接受俄罗斯政府当局的控制——这是因为该批黑客在俄罗斯入侵前乌克兰领土克里米亚半岛之后,转而将行动重点放在打击乌克兰目标上。

只有TeleBots这类国家支持下的黑客组织才有可能投入三到四个月的时间,为自己的勒索软件构建基础设施体系。

- Berserk Bear

该组织以中东的石油和天燃气为目标,专门搜集相关情报。“他们具体的攻击目标不得而知,主要关心这个区域的石油与天燃气。网络安全公司CrowdStrike声称它与俄罗斯联邦有关系,目标领域为能源、金融和运输业。

- APT28 奇幻熊( Fancy Bear /Sofacy)

网络安全公司CrowdStrike认为是俄罗斯军方情报机构格勒乌(GRU:俄罗斯联邦军队总参谋部情报总局)。专门收集国防和地缘政治相关的情报,包括格鲁吉亚共和国,东欧各国政府、军队以及欧洲安全组织,而这些都是俄罗斯政府特别感兴趣的各个领域。APT28似乎并没有为了获得经济利益而广泛地窃取知识产权,而是专注于搜集情报,这是对政府最有用的东西

- Gamaredon

Gamaredon组织是疑似来自俄罗斯的APT攻击组织,最早于2013年被LookingGlass的研究人员披露其针对乌克兰的攻击活动,2017年 ,paloalto披露更多该组织针对乌克兰攻击活动细节,并将其命名为 Gamaredon group,乌克兰国家安全局(SBU)曾针对该组织的攻击事件指责俄罗斯联邦安全局(FSB)。

- APT29 安逸熊( Cozy Bear )

有报告称网络安全公司CrowdStrike曾表示,该组织可能与俄罗斯联邦安全局(FSB)或SVR有关。 据称自2008年以来该黑客组织在俄罗斯境内经营网络间谍活动。其利用社会工程学和钓鱼活动访问受害者的数据,能够执行复杂的技术和长期的攻击,这可能是有国家级别的资金支持。2013年APT29利用带有病毒的虚假PDF文档以模拟在政治方面的热点问题官方文件,攻击乌克兰。

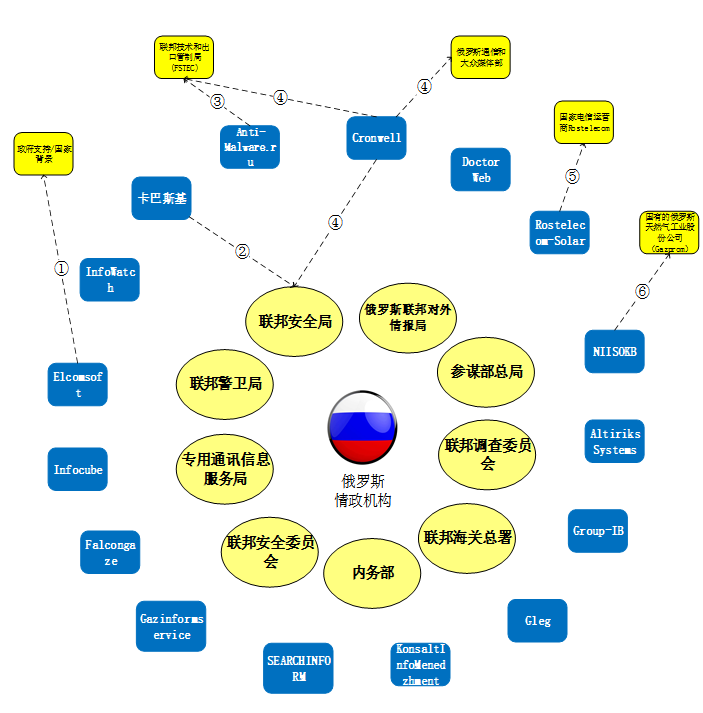

情报机构与网络安全公司关系图

图 1-2 情报机构与网络安全公司关联图

- Elcomsoft公司

相关报告称美国执法部门怀疑Elcomsoft有政府背景,美国政府人员审问Elcomsoft创始人Vladimir Katalov他的软件是否有“后门”可能允许莫斯科代理商访问美国网络?

- Kaspersky(卡巴斯基)公司

彭博社商业周刊获取的内部公司邮件显示,卡巴斯基实验室与俄罗斯联邦安全局(FSB)之间的关系远比公开承认的要密切得多。并且,卡巴斯基已经应FSB的要求开发了安全技术,并合作开展联合项目。

- Anti-Malware.ru 公司

该公司产品声称由俄罗斯联邦FSTEC认证。包含在俄罗斯计算机程序和数据库的统一注册表中。

- Cronwell 公司

该公司声称拥有俄罗斯联邦安全局,俄罗斯FSTEC以及俄罗斯通信和大众媒体部的许可证。

- Rostelecom-Solar公司

俄罗斯国家电信运营商Rostelecom收购了Solar Security,该公司是目标监控和信息安全运营管理领域的主要本地技术公司。

- NIISOKB公司

NIISOKB(综合安全系统科学和测试研究所的俄语简称)专门从事物理安全和软件安全。它与国有的俄罗斯天然气工业股份公司(Gazprom)保持着密切的关系。并且该公司 在莫斯科开通运营了一个数据中心“SafeDC”,专门用于基于云计算的安全服务。已通过俄罗斯政府敏感数据的认证。

GRU行动遵循特定军事模式

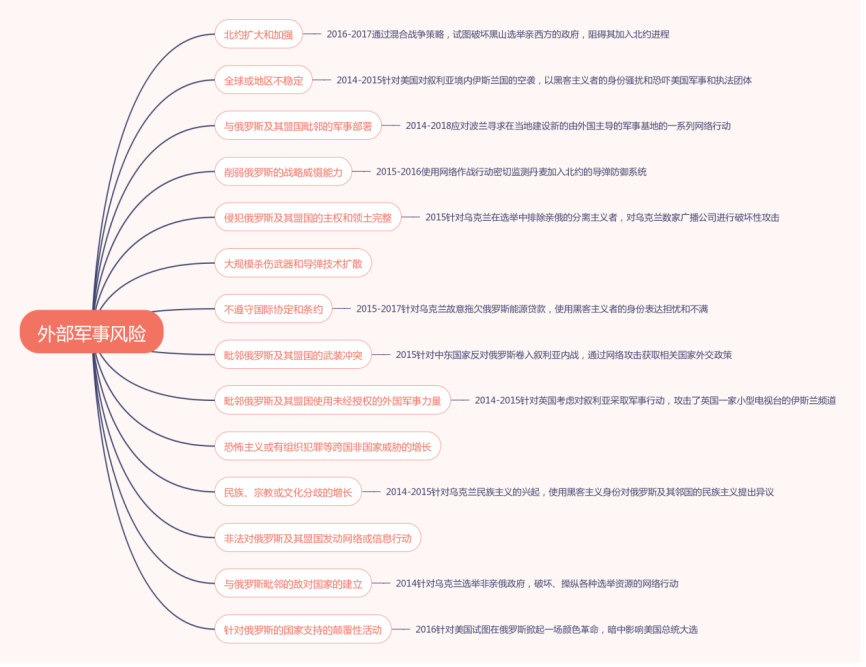

美国情报界最大的私人承包商布兹·艾伦·汉密尔顿(Booz Allen Hamilton)发表了题目为《对熊的见证:揭露俄罗斯网络空间军事行动背后的逻辑》的报告。报告重点关注由俄罗斯军队附属的情报部门GRU进行的网络攻击行动。报告认为GRU以支持俄罗斯的军事行动和克里姆林宫的政治外交为目标,其网络攻击遵循了特定军事行动模式,完全符合俄罗斯政府定期发布的名为“俄罗斯联邦军事学说”(2014版)的俄罗斯政府文件中所述的原则,即是当俄罗斯联邦面临23种安全风险(如表1-1所示)时,俄罗斯军队必须以一种形式或方式对这些安全风险做出答复。

表 1-1 俄罗斯联邦面临23种安全风险

| 威胁分类 | 具体威胁 |

| 外部军事风险 | 北约的扩大和加强 |

| 全球或地区的不稳定 | |

| 在毗邻俄罗斯的地区或其盟国部署军事力量 | |

| 削弱俄罗斯的战略威慑能力 | |

| 侵犯俄罗斯或其盟国的领土完整或主权 | |

| 大规模杀伤性武器和导弹技术的扩散 | |

| 不遵守国际协定和条约 | |

| 毗邻俄罗斯或其盟国的武装冲突 | |

| 毗邻俄罗斯或其盟国未经授权使用外国军事力量 | |

| 恐怖主义或有组织犯罪等跨国非国家威胁的增长 | |

| 民族、宗教或文化分歧的增长 | |

| 非法对俄罗斯或其盟国进行网络或信息行动 | |

| 与俄罗斯相邻的敌对国家的建立 | |

| 针对俄罗斯的国家支持的颠覆性活动 | |

| 内部军事风险 | 挑动俄罗斯政治冲突 |

| 分裂主义和宗教主导的民族恐怖主义 | |

| 破坏俄罗斯的历史、精神和爱国传统 | |

| 挑动俄罗斯文化冲突 | |

| 军事威胁 | 国家间关系急剧恶化 |

| 俄罗斯关键军事能力或关键部门的中断 | |

| 支持俄罗斯或其盟国的武装叛乱 | |

| 在毗邻俄罗斯或其盟国的军事演习中使用武力 | |

| 加强战备状态 |

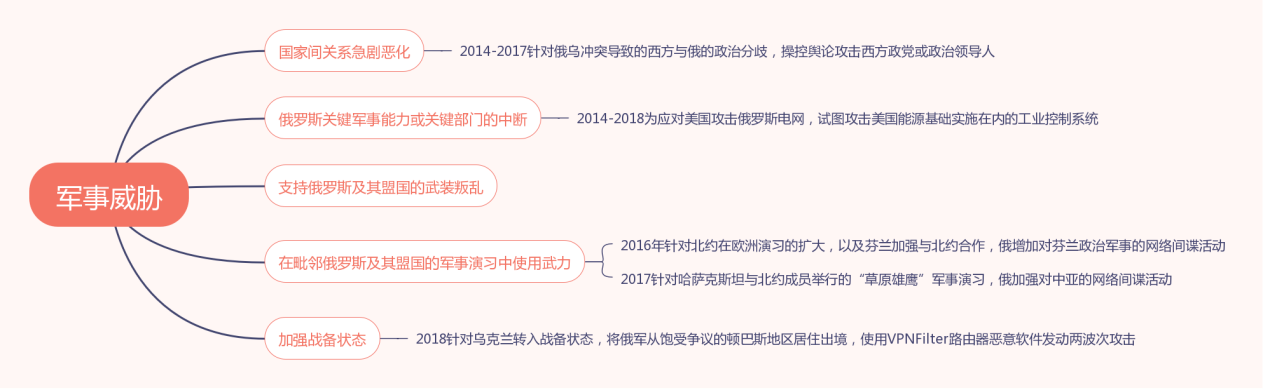

图1-3所示为当俄罗斯联邦面临外部军事风险时,GRU针对14种风险类型,在网络空间军事行动中做出的响应。报告几乎根据每一种具体风险都列举了案例分析,案例分析包括针对的具体风险原因和GRU的采取的具体行动。对于案例空缺的风险类型,报告认为目前尚不掌握确凿归属于该风险的网络攻击事件。

图 1-3 外部军事风险案例

图1-4所示为当俄罗斯联邦面临内部军事风险时,GRU针对4种风险类型,在网络空间军事行动中做出的响应。

图 1-4 内部军事风险案例

图1-5所示为为当俄罗斯联邦面临军事威胁时,GRU针对5种威胁类型,在网络空间军事行动中做出的响应。对于案例空缺的威胁类型,报告认为目前尚不掌握确凿归属于该风险的网络攻击事件。

图 1-5 军事威胁案例

外部军事风险是俄罗斯决定干扰美国大选的原因

根据GRU的代理身份DCLeaks和CyberBerkut,他们的泄密意在揭露了美国在全球范围内秘密发动抗议运动和影响选举的行动,重点是扰乱俄罗斯政治秩序。例如,他们声称,一封来自国家民主基金会(NED)的电子邮件显示,“美国(正在)根据乌克兰模式在俄罗斯准备一场颜色革命(推翻普京)”。他们还声称发现了OSF干涉整个欧洲和南美洲选举的证据。据称,俄罗斯媒体报道的其他泄密显示,OSF的资金支持者还支持了乌克兰、保加利亚和美国的破坏性政治运动。

外国民间社会组织,如民主促进和反腐败团体,对俄罗斯政府非常关注。俄罗斯认为,这些组织是敌对的,有可能散布不稳定国家的信息和煽动极端主义,这些极端主义可能以恐怖主义或革命的形式在俄罗斯上演。

自从2012年普京连任有争议后,抗议活动激怒了俄罗斯,普京公开指责克林顿煽动了2011年底和2012年初针对普京政权的大规模抗议活动,同时大大削弱了外国民间社会组织的运作能力。在随后的几年里,它迅速驱逐了美国国际开发署(美援署),并通过立法授权清除任何被视为对国家安全构成威胁的“不受欢迎的”国际非政府组织。这些政策的目标组织包括反腐败国际组织(2015年4月被视俄罗斯为外国代理人)、OSF组织(2015年11月被俄罗斯禁止)、国家民主研究所(2016年3月被禁止)和国际共和研究所(2016年8月被禁止)。

俄罗斯的情报机构并不统一

马克·加利奥迪在报告《PUTIN’S HYDRA: INSIDE RUSSIA’S INTELLIGENCE SERVICES》分析了俄罗斯情报机构的使用、优缺点以及它们在克林姆林宫的地位,从它们的作案手法、恶意行动、极端措施以及残酷竞争等方面去刻画俄罗斯的情报机构。

报告指出:“这些机构往往是分裂的,竞争激烈的,任务很差。他们当然不是克里姆林宫的负责人,但克里姆林宫也不是完全擅长管理他们。”

这些情报机构与前苏联“克格勃”机构集权管理模式大大相反,而是分散机构,导致它们的职责互相重叠。它们之间的竞争是试图超越对手甚至让对手难堪,通过获取强有力信息来取悦克里姆林宫。同时,在行动上,各个机构都认为自己是行动决策者与倡导者,这一点在GRU内部尤为明显。

APT28简介

APT28是火眼在2015年提出的俄罗斯网络间谍组织。 最初CrowdStrike猜测其可能与俄罗斯军事情报机构GRU有关。 随后 SecureWorks公司,ThreatConnect,FireEye,也发声表示该集团是由俄罗斯政府资助的。 2018年,美国特别顾问在起诉书中将APT28确定为GRU的两个单位: Unit 26165和 Unit 74455。 “Fancy Bear”这个名字来自于黑客的代码,而APT28则是火眼提出的。 APT28自2007年就开始运作,与俄罗斯的利益长期保持一致。该组织针对政府,军事和安全组织。是高加索和北约对德国议会,法国电视台TV5Monde,白宫,北约,民主党全国委员会,欧洲安全与合作组织以及法国总统候选人伊曼纽尔(Emmanuel)运动的网络攻击的罪魁祸首。该组织因为入侵民主党全国委员会的电子邮件,试图影响美国2016年总统选举而闻名于世。

APT28干预美国大选分析

时间线分析

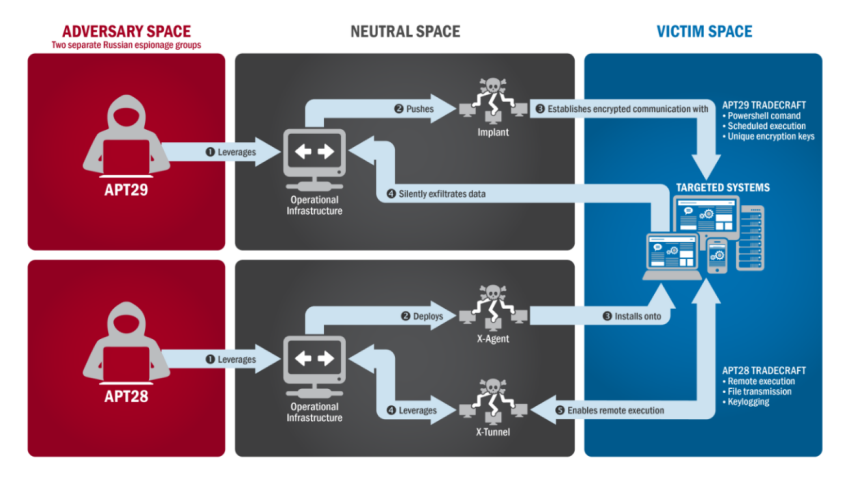

2015年夏天,一封包含了恶意链接的APT29钓鱼邮件有1,000多个收件人,包括多名美国政府受害者。

APT29使用合法域名,包括与美国组织和教育机构相关联的域名,以托管恶意软件并发送钓鱼电子邮件。在行动过程中,APT29成功地侵入了一个美国政党的系统。至少有一个目标个人激活了指向托管在开放附件并包含恶意软件的操作性基础设施上的恶意软件的链接。APT29向政党的系统注入恶意软件,建立了持久并逐步升级的特权,枚举搜索活动目录帐户,通过回联至操作性基础设施的加密连接从几个帐户利用电子邮件泄露信息。

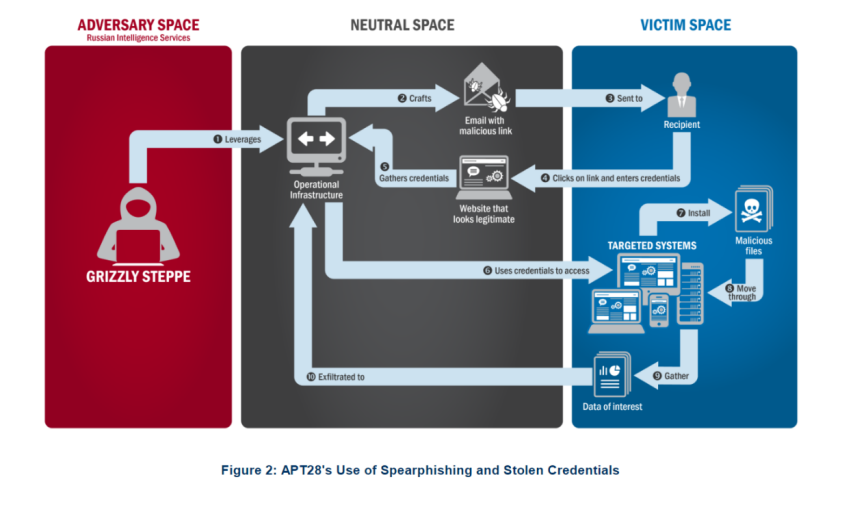

图 3-1 APT28与APT29攻击方式

2016年春天,APT28通过渔叉式钓鱼攻击侵入了同一个政党的系统。伪造的电子邮件诱使收件人通过托管在APT28操作基础结构上的虚假域来更改密码。使用收集到的凭据,APT28能够访问和窃取内容,这很可能导致多个高级党员信息泄露。美国政府评估认为信息已泄露给媒体并公开披露。

图 3-2 APT28钓鱼方式

2016年美国大选期间,俄罗斯曾试图通过19,315个网络钓鱼链接攻击6730个目标,其中3134人点击了网络钓鱼链接,约470人输入了密码。

GRU介绍

在2016年左右,俄罗斯联邦运营了一个军事情报机构,称为总参谋部总情报局(GRU)。GRU有多个单位,包括26165和74455单位,从事网络运营,分阶段发布通过计算机入侵窃取的文件。这些单位进行了大规模的网络运营,以干扰2016年美国总统大选。

图 3-3 被起诉的GRU11位军官照

表 3-1 被起诉11位军官姓名

|

|

|

|

|

|

|

|

|

|

|

间谍行动由GRU军官Viktor Borisovich Netykshko指挥的26165部队负责。在该单位内,有两个部门参与了攻击行动:一个部门专门从事运营,另一个部门从事黑客工具和基础架构的开发和维护。

运营部门由Boris Alekseyevich Antonov监督,Dmitriy Sergeyevich Badin是部门助理部长。该部门专门用于通过电子邮件和其他计算机入侵活动来攻击军事,政治,政府和非政府组织。Antonov的小组成员包括Ivan Sergeyevich Yermakov和高级中尉Aleksey Viktorovich Lukashev。自2010年左右以来,yermakov使用了各种在线角色,包括“Kate S. Milton,””,“JamesMcMorgans,”和““Karen W. Millen“代表26165的单位进行黑客攻击。2016年3月左右,yermakov参与攻击至少两个电子邮件帐户,并通过DCLeaks发布了与竞选活动相关的文件。在2016年5月左右,yermakov还参与了对DNC电子邮件服务器的黑客攻击,并窃取了DNC电子邮件。另一位成员lukashev使用了各种在线角色,包括“ Den Katenberg”和“ YulianaMartynova”。在2016年左右,LUKASHEV向希拉里竞选团队的成员和包括希拉里竞选团队主席主席在内的相关个人发送了鱼叉式电子邮件。

第二部门由Sergey Aleksandrovich Morgachev中校监督,负责26165部队使用的恶意软件和黑客工具(包括X-Agent )的开发和维护。X-Agent是跨平台的后门工具集,具有Windows,MacOS,Android和iOS的变体。Windows和MacOS版本,X-Agent能够记录击键,截屏和将文件从受感染的系统渗漏回C2服务器。该部门成员包括Nikolay Yuryevich Kozachek中尉和Pavel Vyacheslavovich Yershov。中尉Nikolay Kozacheck(曾使用黑客绰号“ kazak”和“ blablabla1234465”)是X-Agent的主要开发者和维护者,他在另一名官员Pavel Yershov的协助下进行了部署。将X-Agent植入DNC和DCCC网络后,第二副军官Artem Andreyevich Malyshev(又名“ djangomagicdev”和“ realblatr”)通过为该任务配置命令和控制网络以监控X-Agent。

信息业务部74455单位由Aleksandr Vladimirovich Osadchuk上校指挥。74455部门的成员负责通过“ DCLeaks”和“ Guccifer 2.0”网站分发失窃数据。该单位还与维基解密进行了接触,以扩大他们的信息影响,并且他们通过GRU控制的电子邮件和社交媒体帐户向记者泄露了失窃信息。

在74455部门中,部门主管Aleksey Aleksandrovich Potemkin军官负责监督信息运营基础架构。他的小组配置了DCLeaks和Guccifer 2.0博客以及社交媒体帐户,这些博客后来用于传播从DNC、DCCC和希拉里竞选活动中窃取的数据。Anatoly Kovalev进行了反对州选举委员会和选举的运动。

前期侦擦

在2016年美国大选之前,DHS观察到了网络扫描活动,即侦察活动。识别出的IP进行了漏洞扫描,试图识别易受跨站点脚本(XSS)或结构化查询语言(SQL)注入攻击攻击的网站。

2015年10月,GRU对民主党人和共和党人进行了广泛的鱼叉式网络钓鱼攻击,但收效甚微。John McCain和Lindsey Graham的竞选工作人员以及其他几名共和党国会竞选工作人员的电子邮件均被窃取,随后被张贴在DCLeaks网站上。但是随着总统职位范围的缩小,GRU开始关注民主党和希拉里·克林顿的竞选活动。

2016年3月开始,Antonov的团队开始对与民主党有联系的组织进行侦察。并注册了域名misdepatrment.com。

3月中旬,Yermakov对DNC和DCCC网络进行了初步侦察,扫描DNC和DCCC的Internet地址以识别其基础结构。他还对组织的基础架构和服务提供商进行了一些研究。

入侵希拉里竞选团队电子邮件账户

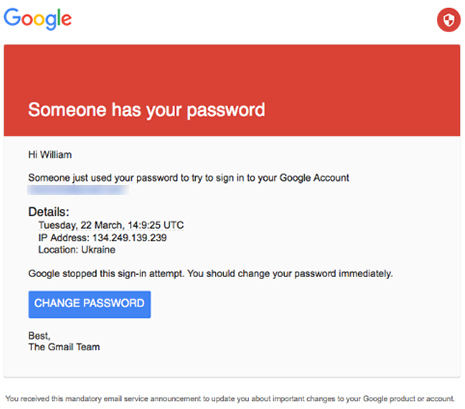

2016年3月开始,GRU使用各种手段来入侵希拉里·克林顿的总统竞选活动(史称克林顿运动)的志愿者William Renate和员工的电子邮件帐户,包括希拉里竞选团队主席John Podesta的电子邮件帐户。攻击者除了进行鱼叉式钓鱼工作外,还研究了DCCC和DNC计算机网络以寻找漏洞。

.

图 3-5 William Renate收到邮件内的链接

2016年3月15日开始,Yermakov对DNC的互联网协议配置进行了扫描,以识别连接的设备。当天,Yermakov搜索了有关DNC网络、民主党和希拉里·克林顿的开源信息。

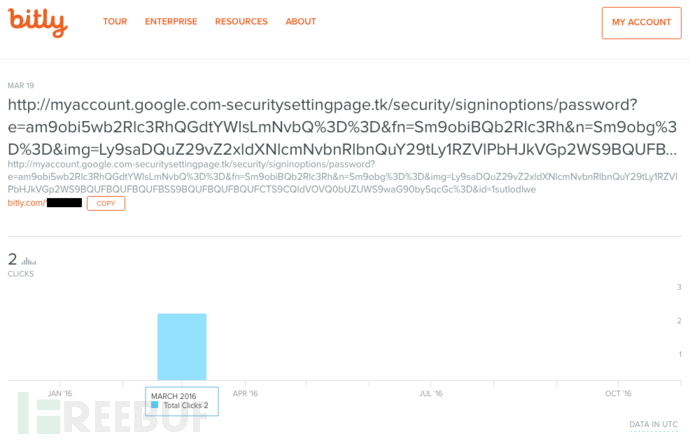

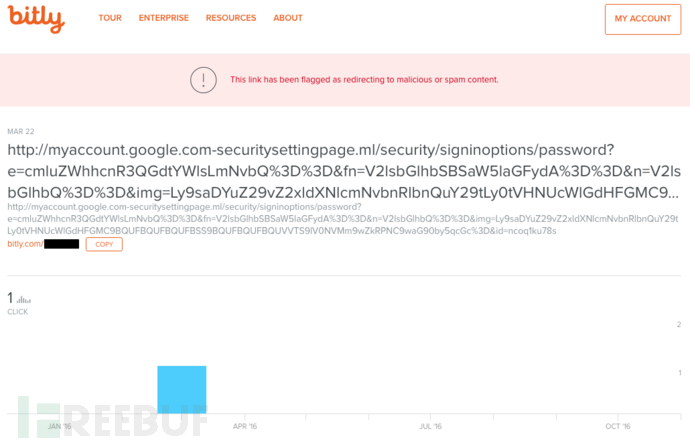

2016年3月19日前后,LUKASHEV和他的同伙创建并向希拉里竞选团队主席John Podesta发送了一封鱼叉式电子邮件。LUKASHEV使用了帐户“ john356gh”以及dirbinsaabol@mail.com电子邮件地址创建了 一个精心构造的,由bitly创建的短网址,该短址实际指向一个伪装成Google的长链接,该链接将收件人定向到GRU创建的钓鱼网站。在这个伪装的长链接中,包含了30个字符的Base64加密字符串,这些信息包括Podesta邮箱地址和姓名。LUKASHEV更改了发件人电子邮件地址的外观,以使其看起来像来自Google的电子邮件安全通知,诱骗用户单击嵌入式Bitly 链接来更改其密码。Bitly提供的数据显示,该恶意链接在3月份被请求点击了2次,这也是造成Podesta邮箱被入侵的关键。从2016年3月19日起,LUKASHEV 及其同谋向希拉里阵营其他成员的个人账户发送了钓鱼邮件,其中包括其竞选经理Robbie Mook和一名高级外交政策顾问Jake Sullivan。

2016年3月21日前后,Lukashev,Yermakov及其同谋窃取了John Podesta的电子邮件帐户的内容,该帐户包含超过50,000封电子邮件。

2016年3月25日左右,Lukashev使用同一个“john356gh”帐户缩短混淆钓鱼邮件中包含的恶意链接,从俄罗斯邮件帐户accounthi.mymail@yandex.com发送这些邮件给希拉里阵营众多成员(包括William Rinehart(夏威夷的希拉里竞选志愿人员)和Sarah Hamilton(芝加哥的竞选公关顾问))。

2016年3月28日左右,Yermakov在各种社交媒体网站上研究了William Rinehart和Sarah Hamilton及其与希拉里的联系。通过鱼叉式钓鱼操作,Lukashev,Yermakov及其同谋成功地窃取了来自希拉里竞选团队的多个人的电子邮件凭证和数千封电子邮件。GRU后来通过DCLeaks发布了许多被盗电子邮件,包括来自William Rinehart和Sarah Hamilton的电子邮件。

2016年4月6日左右,攻击者创建了一个电子邮件帐户,该帐户的名称是希拉里团队的已知成员(与实际拼写有一个字母的偏差)。然后,攻击者使用该帐户向30多个希拉里团队员工的工作帐户发送鱼叉式电子邮件,该电子邮件指向名为“hillary-clinton-favorable-rating.xlsx”的文档。LUKASHEV和他的同谋者嵌入了一个链接,此链接将收件人的计算机定向到GRU创建的钓鱼网站。

2016年7月27日,26165单位对希拉里发起了新的鱼叉式网络钓鱼活动。在这一波活动中,总共有76个希拉里竞选工作人员的帐户被入侵。

2016年10月31日至11月1日期间,攻击者通过 vr.elections@gmail.com 向 122 名美国选举的相关官员发送了更多包含恶意软件的 Word 文档。

入侵DCCC与DNC网络

2016年4月左右,GRU入侵了民主党国会竞选委员会(DCCC)和民主党全国委员会(DNC)的计算机网络,秘密监视了数十名DCCC和DNC员工的计算机,植入了包含恶意软件的数百个文件,并从DCCC和DNC窃取了电子邮件和其他文档。

2016年3月28日左右,一封类似发给希拉里竞选团队的网络钓鱼电子邮件也发送给了DCCC的一名员工(DCCC 员工 1),该员工单击了链接并丢失了她的DCCC网络凭据。

2016年4月12日左右,攻击者使用DCCC员工1的被盗凭证访问DCCC网络。

在2016年4月到2016年6月前后,攻击者在至少十台DCCC计算机上安装了多个版本的X-Agent恶意软件,从而可以监控各个员工的计算机活动,窃取密码并维持对DCCC网络的访问。植入DCCC网络的X-Agent恶意软件将信息从受害人的计算机传输到位于亚利桑那州的GRU托管的服务器。攻击者将此服务器称为“AMS”面板。Kozachek,Malyshev及其同谋登录AMS面板,以在监视DCCC计算机上的活动的过程中使用X-Agent的键盘记录和屏幕截图功能。按键记录功能使攻击者可以捕获DCCC员工输入的按键。屏幕快照功能使攻击者可以为DCCC员工的计算机屏幕拍照。

在2016年4月14日前后,攻击者反复激活了X-Agent的键盘记录和屏幕截图功能,以监视DCCC 员工1在八个小时内的计算机活动。在此期间,攻击者捕获了DCCC 员工 1与同事的通信以及她在筹款和选民外展项目中输入的密码。同样,在2016年4月22日前后,攻击者激活了X-Agent的键盘记录和屏幕截图功能,以捕获另一名DCCC雇员(“DCCC员工2”)关于DCCC财务,她的个人银行信息和其他个人主题的信息。

在2016年4月15日前后,攻击者在一台已被入侵的DCCC计算机上搜索了包含“illary,”,““cruz,”和“trump”的术语。复制还拷贝了某些DCCC文件夹,包括“ Benghazi Investigations”。

在2016年4月18日左右,攻击者再次激活了X-Agent的键盘记录和屏幕截图功能,通过X-Agent记录了可以访问DNC网络的DCCC人员的凭证,从而横向移动到DNC的网络上。攻击者在DNC网络上安装了X-Agent恶意软件,包括在DCCC网络上安装的相同版本。到2016年6月左右,他们可以使用大约33台DNC计算机。

2016年4月19日左右,Kozachek、Yershov和他们的同谋远程配置了一台海外计算机,以便在X-Agent恶意软件和AMS面板之间中继通信,然后测试X-Agent连接此计算机的能力。攻击者称此计算机为“中间服务器”。中间服务器充当代理,以隐藏DCCC网络和AMS面板上的恶意软件之间的连接。

2016年4月20日左右,攻击者指示DCCC计算机上的X-Agent恶意软件连接到此中间服务器并接收攻击者的命令。

MALYSHEV和他的同谋从AMS面板监视X-Agent恶意软件,使用X-Agent的搜索功能,搜索并识别了存储与2016年美国总统大选有关的信息的计算机。AMS面板收集了来自DCCC和DNC计算机的成千上万个键盘记录和屏幕截图结果,例如DCCC 员工 2的屏幕截图和键盘捕获,他们查看了DCCC员工的在线银行信息。

为了使他们能够偷取大量文档而不会被发现,攻击者使用了一个开源的压缩工具来收集和压缩DCCC和DNC网络上的多个文档。然后,攻击者使用GRU恶意软件(称为X-Tunnel)通过加密通道将被盗文档渗漏出DCCC和DNC网络。

在2016年4月22日前后,攻击者从DNC计算机压缩了千兆字节的数据,包括对反对派的研究信息。攻击者随后使用X-Tunnel将压缩的DNC数据移动到位于伊利诺伊州的GRU租赁服务器上。为了掩盖通信隧道,他们使用了域名misdepatrment.com (DNC的IT服务提供商MIS部门的域名仿写)。

2016年4月28日前后,攻击者连接并测试了位于伊利诺伊州的同一台计算机。当天晚些时候,攻击者使用X-Tunnel再次连接到DCCC网络的计算机,以从中窃取其他文档。

在黑客入侵DCCC和DNC网络期间,攻击者故意删除日志和计算机文件,从而掩盖了自己的踪迹。

在2016年5月13日前后,攻击者从DNC计算机上清除了事件日志。

在2016年5月20日,攻击者从AMS面板中删除了记录其活动的日志,包括登录历史记录。

从2016年5月25日至2016年6月1日前后,攻击者入侵了DNC 的Microsoft Exchange Server,并从DNC 员工的工作帐户中窃取了数千封电子邮件。在此期间,Yermakov研究了访问与管理Microsoft Exchange Server有关的PowerShell命令。

2016年5月30日左右,Malyshev访问了AMS面板,向DNC和DCCC网络上的X-Agent植入物交付了升级和附加模块。当天,AMS面板收到了来自DCCC和DNC计算机上大约13种不同的X-Agent恶意软件植入程序的更新信息。

尽管攻击者努力隐藏他们的活动,但从2016年5月前后开始,DCCC和DNC都意识到他们已遭到黑客攻击,并雇用了安全公司CrowdStrike来确定被入侵的程度。到2016年6月左右,CrowdStrike已采取措施将入侵者从网络中踢出。尽管做出了这些努力,与GRU注册的域linuxkrnl.net通信的基于Linux的X-Agent版本,在DNC网络上保留到2016年10月。

为了应对CrowdStrike的努力,攻击者采取了响应对策,以维持对DCCC和DNC网络的访问。

在2016年5月31日前后,YERMAKOV搜索了有关CrowdStrike及其对X-Agent和X-Tunnel的报告的开源信息。在2016年6月1日当天,攻击者试图使用计算机程序CCleaner删除其在DCCC网络上的存在痕迹。

2016年6月14日前后,攻击者注册了域名actblues.com,该域模仿了一个政治筹款平台的域名,该平台包括一个DCCC捐赠页面。此后不久,攻击者使用盗窃的DCCC凭据修改了DCCC的政治筹款平台网站,并将访问者重定向到攻击者的actblues.com钓鱼域名。

2016年6月20日前后,CrowdStrike在DCCC网络上禁用了X-Agent之后,攻击者花费了七个多小时未能成功连接到X-Agent。攻击者还试图使用以前被盗的凭据访问DCCC网络。

在2016年9月前后,攻击者还成功获得了对第三方云计算服务上托管的DNC服务器的访问权限。这些服务器包含与DNC有关的测试应用程序。在进行侦察之后,攻击者通过使用云提供商的技术为DNC的系统创建备份或快照来收集数据。然后,攻击者将快照移至他们在同一服务中注册的帐户,以从DNC窃取数据。

发布被盗窃文档

2016年4月19日前后,74455单位注册域名electionleaks.com,通过匿名注册者的服务试图注册域名elecementleaks.com失败后,随后注册了域名dcleaks.com。用于支付dcleaks.com域名的资金来自在线加密货币服务中的一个帐户,攻击者还使用该帐户来为注册的虚拟专用服务器的租赁提供资金,该服务器运营电子邮件帐户dirbinsaabol@mail.com。

2016年6月8日左右,攻击者启动了网站dcleaks.com,该网站用于发布被盗的电子邮件。在2017年3月左右关闭之前,该网站的页面浏览量已超过一百万。攻击者在网站上声称DCLeaks是由一群“美国黑客主义者”发起的,而实际上它是由GRU发起的。

在dcleaks.com网站启动的同一时间,攻击者使用虚构的名称“Alice Donovan.”,创建了DCLeaks 的Facebook。除DCLeaks Facebook页面外,攻击者还使用虚构的美国人名例如“ Jason Scott”和“ Richard Gingrey”,创建社交媒体帐户以宣传DCLeaks网站。攻击者从POTEMKIN及其同谋者管理的计算机访问这些帐户。

6月8日当天,攻击者创建了Twitter帐户@dcleaks_ 。攻击者使用同一台计算机操作@dcleaks_ Twitter帐户,该帐户用于进行其他干预2016年美国总统大选的工作。同时攻击者使用同一台计算机来操作Twitter帐户@BaltimoreIsWhr,以此鼓励美国观众“加入我们的暴动”来反对希拉里·克林顿,并用“#BlacksAgainstHillary”标签发布图像。

2016年6月14日左右,DNC公开宣布它已被俄罗斯政府黑客入侵。作为对此事回应,攻击者创建了在线角色Guccifer 2.0,并声称自己是罗马尼亚的一名黑客,试图破坏美国对俄罗斯入侵的指控。

图 3-7 Guccifer 2.0博客

在2016年6月15日前后,攻击者登录到由单位74455使用和管理的莫斯科的服务器,并在莫斯科标准时间下午4:19至4:56 之间搜索了某些单词和短语,包括:

“some hundred sheets”,“some hundreds of sheets”,“dcleaks”,“illuminati”,“широко известный перевод [widely known translation],“worldwide known”,“think twice about”,“company’s competence”。

当天晚上,在莫斯科标准时间晚上7:02,在线角色Guccifer 2.0通过WordPress创建的博客网站上发布了第一篇文章。该帖子标题为“ “DNC’s servers hackedby a lone hacker,”,其中使用了攻击者当天早些时候搜索过的许多英语单词和短语,文章部分如下:

Worldwide known cyber security company [CrowdStrike] announced that the Democratic National Committee (DNC) servers had been hacked by “sophisticated” hacker groups.

I’m very pleased the company appreciated my skills so highly))) [. . .] Here are just a few docs from many thousands I extracted when hacking into DNC’s network. [. . .]

Some hundred sheets! This’s a serious case, isn’t it? [. . .] I guess [CrowdStrike] customers should think twice aboutcompany’s competence.

F[***] the Illuminati and their conspiracies!!!!!!!!! F[***] [CrowdStrike]!!!!!!!!!

在2016年6月27日前后,攻击者使用Guccifer 2.0角色,与Smoking Gun在内记者取得了联系,表示提供“希拉里·克林顿员工”的被盗电子邮件。然后,他们为Smoking Gun的编辑William Bastone提供了访问Sarah Hamilton电子邮件的权限,并发送了密码,以访问dcleaks.com的非公开,受密码保护的部分,其中包含Lukashev,Yermakov及其同谋在2016年3月前后窃取的电子邮件。

从2016年6月到2016年10月之间,攻击者使用Guccifer 2.0角色通过WordPress发布了从DCCC和DNC窃取的文档。

在2016年8月15日前后,攻击者通过Guccifer 2.0角色收到一名美国国会候选人索取被盗文件的请求。攻击者使用Guccifer 2.0角色回应,并发送了与候选人对手有关的失窃文件。

在2016年8月22日前后,攻击者冒充Guccifer 2.0,从DCCC窃取的约2.5G数据传输给当时注册的州游说者和政治新闻在线来源。被盗数据包括2000多名民主党捐赠者的记录和个人身份信息。当天,攻击者使用Guccifer 2.0角色,向记者发送了一份与“黑人运动”有关的失窃文件。报告员对此进行了回应,讨论了何时发布文档并提出撰写有关文档发布的文章。

伪装成Guccifer 2.0的攻击者还就释放失窃文件问题与美国民众进行了沟通。

在2016年8月15日前后,攻击者使用Guccifer2.0角色,写信给与唐纳德·特朗普总统竞选活动高级成员定期接触的人,写到:“谢谢您的回信。您在我发布的文档中发现有趣的地方吗?”

2016年8月17日左右,攻击者再次表示:“请告诉我是否可以提供帮助。。。对我来说,这将是我的荣幸”。

在2017年1月12日前后,攻击者在的Guccifer 2.0角色的WordPress博客上发表了一项声明,声称入侵和发布失窃文件“与俄罗斯政府完全没有关系”。

从2016年6月左右开始,一直持续到2016年美国总统大选,攻击者利用DCLeaks释放了与希拉里竞选活动有关联窃取的电子邮件。攻击者还发布了他们在其他鱼叉式钓鱼操作中被盗的文件,包括他们在2015年从个人电子邮件中收集的隶属于共和党的文件。

与维基解密合作

为了扩大他们对2016年美国总统选举的干预,攻击者将他们从民主党全国委员会和希拉里竞选团队主席那里窃取的许多文件转交给了维基解密。这些攻击者使用Guccifer 2.0角色,与维基解密讨论了失窃文件的发布事宜以及这些文件的发布时间,以增强其对2016年美国总统选举的影响。

在2016年6月22日前后,维基解密向Guccifer 2.0发送了一条私人消息,要求“从DNC窃取的所有材料在寄给我们审核,它具有比您正在做的事情高得多的影响”。

在2016年7月6日前后,维基解密补充说:“如果你有任何希拉里的相关信息,我们希望您在接下来的二十天内预先准备好,因为民主党全国代表大会即将召开,希拉里身后的bernie 支持者将巩固她的地位”。攻击者回答说:“好的。。。我知道了”。维基解密解释说:“我们认为,战胜希拉里的胜利只有25%的机会,因此bernie支持者 和希拉里之间的冲突会很有趣”。

2016年7月14日,攻击者尝试转移被盗文档,行动失败后,攻击者冒充Guccifer 2.0,向维基解密发送了一封电子邮件,附件为““wk dnc link1.txt.gpg.”。攻击者向维基解密解释说,加密文件包含有关如何访问被盗的DNC文档的在线存档的说明。

2016年7月18日前后,维基解密确认其拥有“大约1Gb的存档”,并将在“本周”发布被盗的文档。

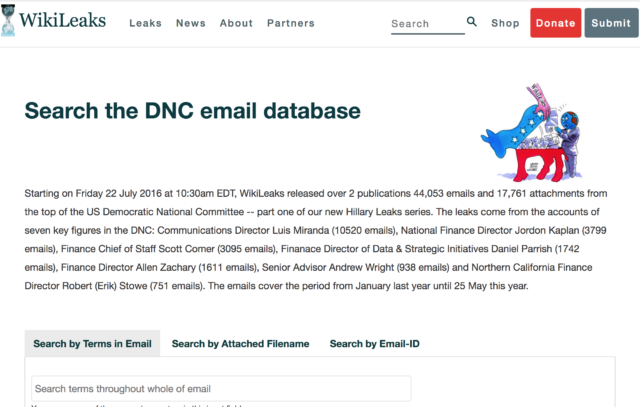

在2016年7月22日前后,维基解密释放了攻击者从DNC网络窃取的20,000多封电子邮件和其他文档(https://wikileaks.org//dnc-emails/),该发布发生在民主党全国代表大会开始前三天。维基解密没有透露Guccifer 2.0在提供这些文档方面的作用。维基解密发布的被盗窃的电子邮件的日期为2016年5月25日,可以肯定是攻击者入侵DNC Microsoft Exchange Server的那天。

图 3-8 维基解密发布的DNC泄露文件

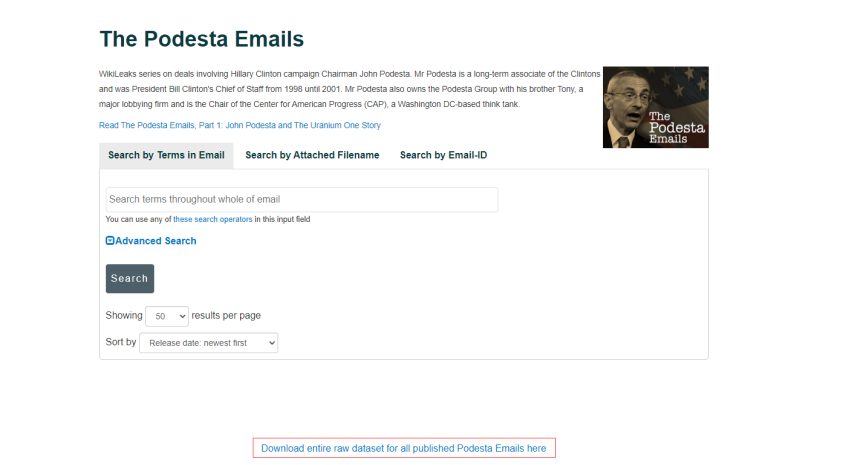

2016年10月7日左右,维基解密公布了第一组被LUKASHEV及其同谋窃取的希拉里竞选主席Podesta的电子邮件(https://wikileaks.org/podesta-emails/)。在2016年10月7日至2016年11月7日期间,维基解密发布了大约33份从希拉里竞选主席处被盗的文件。总共释放了5万多份被盗文件。

图 3-9 维基解密发布的Podesta泄露文件

攻击大选基础设施与造谣诋毁

在2016年6月左右,Kovalev和他的同谋研究了美国各州选举委员会,州级秘书和其他与选举有关的设施使用的域名及基础设施,以查找漏洞。Kovalev及其同谋还搜索了州政党的电子邮件地址,包括过滤后的查询,查询了州共和党网站上列出的电子邮件地址。

在2016年7月前后,Kovalev及其同谋利用该信息入侵了伊利诺伊州选举委员会的无纸化在线选民申请系统,并窃取了大约50万名选民的相关信息,包括姓名,地址,部分社会安全号码,出生日期和驾驶执照号码。

在2016年8月24日,Kovalev和他的同谋使用noreplyautomaticservice@gmail.com电子邮件地址利用鱼叉式网络钓鱼电子邮件包含带有VR Systems徽标的Word文档,其中包含 Visual Basic 脚本,该脚本将运行 PowerShell 脚本以从受害者的 Windows PC 中窃取信息。他们入侵了选举系统供应商VR Systems的电子邮件帐户。Kovalev和他的同谋使用相同的基础架构来入侵VR Systems,并获取VR Systems计算机访问权限。

8月,联邦调查局发布了关于VR Systems被黑客入侵的警报,并确定了用于进行黑客攻击的一些基础设施。作为回应,Kovalev删除了他的搜索历史记录。Kovalev及其同谋还从针对选举州议会和类似选举相关实体的运营中使用的帐户中删除了记录。

在2016年10月左右,Kovalev及其同谋进一步针对负责管理2016年美国大选的州和县办公室。

2019年10月19日,攻击者创建了一个新的邮箱账号 elevationsystem@outlook.com,他们使用这个邮箱账号给另一个已知邮箱账号发送测试邮件。在测试邮件中,内容使用英语写的,攻击者试图欺骗[美国公司1],并提供了与选举相关的产品和服务,之后所有与此账户相关的电子邮件就被删除了,并不知道是否有任何攻击行动使用了该账号。邮件正文是用英语写的,在2016年美国总统大选前不到一个月准备的,它可能是为美国准备的的目标。

2016年10月27日,攻击者创建了一个新的账号vr.elections@gmail.com,使用这用户名“U.S. VR Systems”,电子邮件账号有两个word文档,标题为“New_EViD_User_Guides.docm”和“NEW_Staging_Checklist_AIO_Style_EViD.docm”。这两个文档有相同的内容和hash值,并且包含相同的恶意Visual Basic脚本,文档内容是如何在windows上配置EViD软件的详细说明,EViD软件允许投票工作人员快速检查选民的登记状态,姓名和详细地址。随后,黑客使用vr.elections@gmail.com账号联系与指定的当地政府相关的电子邮件地址122个(目标电子邮件地址可能是从此前被泄露的VR Systems的账户中获得的),最后一次修改NEW_Staging_Checklist_AIO_Style_EViD.docm是在2016年10月31日,最后一次修改New_EViD_User_Guides.docm是在2016年11月1日。(这可能表明,鱼叉式钓鱼攻击活动发生在10月31日或11月1日)。考虑到恶意电子邮件的内容,黑客目标是参与管理选民登记系统的官员。

2016年10月28日前后,Kovalev和他的同谋访问了乔治亚州,爱荷华州和佛罗里达州某些县的网站,以确定是否存在漏洞。

在2016年11月前后,以及2016年美国总统大选之前,Kovalev和他的同谋使用了一个看起来像VR Systems的电子邮件地址的电子邮件帐户,向参与佛罗里达州众多县市选举的组织和人员发送了100多封鱼叉式电子邮件。

2018年11月,美研究机构分析了2016年5月至2017年3月美国总统大选期间Twitter发布信息,发现6%的Twitter账号被识别为机器人,并有31%的不实信息在网络上传播。

GRU的基础设施

GRU部门使用加密货币来购买虚拟专用网络服务,域名和租用服务器,花费了价值约90,000美元的比特币来资助干扰美国大选的黑客活动。

对于那些GRU服务器,其中一台位于伊利诺伊州的数据中心,并充当从DNC和DCCC网络进行数据泄漏的中继。后来又有两个被用来攻击DNC的云服务。另一个GRU帐户用于在亚利桑那州租用一台服务器,该服务器充当DNC和DCCC操作的主要命令和控制服务器。

攻击者使用重叠的计算机基础设施和资金池进行Guccifer 2.0和DCLeaks的运营,以及使用几个专用的电子邮件帐户来跟踪基本的比特币交易信息,并为其他基础设施的租赁支付提供便利。其中一个以用户名“gfadel47”注册的专用帐户收到了大约100个不同电子邮件帐户的数百个比特币支付请求。

在2016年2月1日或左右,gfadel47帐户收到指示:“请将0.026043比特币精确发送到[***](一个确定的四字符比特币地址)”。

在2016年3月14日左右至2016年4月28日期间,攻击者使用相同的比特币资金池购买了一个虚拟专用网络(VPN)帐户,并在马来西亚租赁了一台服务器。

2016年4月28日左右,该比特币地址中的剩余资金用于租赁托管dcleaks.com网站的马来西亚服务器。

2016年6月左右,攻击者使用马来西亚服务器托管dcleaks.com网站。

在2016年7月6日,攻击者使用VPN登录账户为@Guccifer_2的 Twitter帐户。攻击者从同一台服务器上打开了该VPN帐户,该服务器还用于注册恶意域名,用于入侵DCCC和DNC网络。

攻击者使用与他们进行黑客活动相同的计算机包括创建和发送测试网络钓鱼邮件,为其他基础设施的比特币支付提供便利。其中一个专用帐户在2015年前后被攻击者用来更新域名linuxkrnl.net。

攻击者通过比特币为他们的黑客活动提供了购买计算机基础设施的资金。GRU的采矿活动所产生的比特币池曾用于支付dcleaks.com域名的费用。

除开采比特币外,攻击者还通过各种旨在掩盖资金来源的手段获得了比特币。这包括通过点对点交易所购买比特币,通过其他数字货币以及使用预付卡。

攻击者使用相同的资金结构(在某些情况下使用相同的资金池)购买与选举相关的黑客活动所使用的关键帐户,服务器和域名。

用于给dcleaks.com付款的比特币开采业务也将新铸造的比特币发送到由“ Daniel Farell”控制的比特币地址,用于更新维护域名linuxkrnl.net。比特币挖矿业务还通过相同的比特币地址出资购买了GRU的鱼叉化操作中使用的服务器和域名,包括account-qooqle.com和account-gooogle.com。

攻击者使用一组不同的虚拟名称(WardDeClaur和 Mike Long)将比特币发送给一家美国公司以租赁服务器,该服务器用于管理植入在DCCC和DNC网络上的X-Tunnel恶意软件。以及租赁两台用于入侵DNC的云网络的服务器。

技术分析

钓鱼技术分析

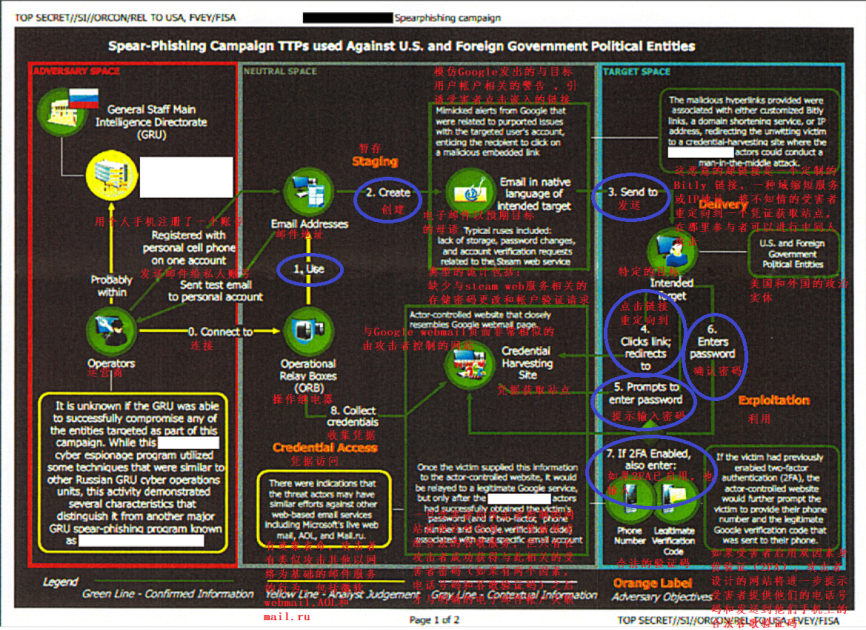

GRU使用进行鱼叉钓鱼攻击流程如下。

GRU攻击者用个人手机号注册一个邮件账号,通过运营商连接操作继电器〇,并使用创建的电子邮件账号①创建钓鱼邮件②。该电子邮件以预期目标的母语为语言,模仿Google发出的与目标账号相关的警告,典型的手法如缺少steam web服务相关的存储密码和账户验证请求,引诱受害者点击嵌入其中的链接。电子邮件被发送给③特定的目标如美国的政治实体,且包含了恶意的超链接,该链接是定制的Bitly,一种域名缩短服务,将不知情的受害者重定向到一个凭据获取站点,在那里实行钓鱼攻击。受害者点击恶意链接被重定向到④攻击者早就部署好的凭据获取站点,该站点提示受害者输入密码⑤,如果受害者开始前双因素验证⑦,那么攻击者就会引诱受害者进一步输入来自谷歌的验证码。一旦用户确认了密码⑥,那么攻击者就会收集凭据⑧。

同时有迹象表命,攻击者有类似攻击其他在线邮件服务的行为,比如webmail,AOL和mail.ru。

图 3-10 GRU钓鱼技术分析结构图

样本技术分析

2016年12月29日DHS和FBI发布联合报告《JAR-16-20296A: GRIZZLY STEPPE – Russian Malicious Cyber Activity》,报告中技术指标证明了干预美国大选的黑客行为的共同指向是俄罗斯。与此同时,联合报告还发布了《JAR-16-20296A.csv》文件,提供了有关俄罗斯政府网络攻击者使用IOCs细节。下面对JAR 16-20296中提到的样本进行分析。

样本包括17个PHP文件,3个可执行文件和1个RTF文件。PHP文件是Web外壳,旨在为远程用户提供各种远程操作的界面。RTF文件是旨在安装和执行恶意可执行文件的恶意文档。可执行文件是远程访问工具(RAT),它们可以收集主机信息,包括数字证书和私钥,并为参与者提供对受感染系统的远程访问。

PHP文件分析

表 3-2 PHP文件技术分析

| 93f512e2d9d00bf0bcf1e03c6898cb1e (249ee048142d3d4b5f7ad15e8d4b98cf9491ee68db9749089f559ada4a33f93e)

7fce89d5e3d59d8e849d55d604b70a6f (2d5afec034705d2dc398f01c100636d51eb446f459f1c2602512fd26e86368e4) bfcb50cffca601b33c285b9f54b64cb1 (da9f2804b16b369156e1b629ad3d2aac79326b94284e43c7b8355f3db71912b8) 38f7149d4ec01509c3a36d4567125b18 (7b28b9b85f9943342787bae1c92cab39c01f9d82b99eb8628abc638afd9eddaf) c3e23ef7f5e41796b80ca9e59990fe9c (20f76ada1721b61963fa595e3a2006c96225351362b79d5d719197c190cd4239) eddfe110da553a3dc721e0ad4ea1c95c (ae67c121c7b81638a7cb655864d574f8a9e55e66bcb9a7b01f0719a05fab7975) |

| 恶意的PHP文件,其中包含嵌入式混淆的有效负载。此有效负载是Base64编码和密码保护的。在运行时,将结合使用base64_decode和密码对有效负载进行解码和解密。

远程用户通过浏览器访问并执行WebShell。该文件将提示用户输入密码。输入的密码通过$ _POST提交,并在运行时存储在cookie中。密码“root”(或者avto、或者123123)用于解密有效负载。解密后的有效负载包含一个PHP WebShell,并且已被标识为P.A.S.v.3.1.0。此WebShell是一个后门,一旦安装在Windows Server 2003上,它就为远程用户提供了一个接口,用于各种远程操作,例如文件搜索,SQL客户端,网络工具,命令Shell访问以及获取服务器信息等功能。以下是一些P.A.S webshell功能。

|

| 78abd4cdccab5462a64ab4908b6056bd (6fad670ac8febb5909be73c9f6b428179c6a7e94294e3e6e358c994500fcce46)

fc45abdd5fb3ffa4d3799737b3f597f4(d285115e97c02063836f1cf8f91669c114052727c39bf4bd3c062ad5b3509e38) |

| 恶意的PHP文件,其中包含嵌入式混淆的有效负载。此有效负载是Base64编码和密码保护的。密码“we kome”(或者123123)用于解密有效负载。解密后的有效负载包含一个PHP WebShell,并且已被标识为P.A.S.v.3.0.10。此版本和v.3.1.0具有相似的功能,但v.3.0.10具有安全模式,打开基本目录和禁用功能。 |

| 10b1306f322a590b9cef4d023854b850 (0576cd0e9406e642c473cfa9cb67da4bc4963e0fd6811bb09d328d71b36faa09)

128cc715b25d0e55704ed9b4a3f2ef55(0fd05095e5d2fa466bef897105dd943de29f6b585ba68a7bf58148767364e73e) f3ecf4c56f16d57b260b9cf6ec4519d6 (1343c905a9c8b0360c0665efa6af588161fda76b9d09682aaf585df1851ca751) ae7e3e531494b201fbf6021066ddd188(7dac01e818bd5a01fe75c3324f6250e3f51977111d7b4a94e41307bf463f122e) 66948b04173b523ca773c3073afb506d (449e7a7cbc393ae353e8e18b5c31d17bb13235d0c07e9e319137543608749602) dc4594dbeafbc8edfa0ac5983b295d9b (9376e20164145d9589e43c39c29be3a07ecdfd9c5c3225a69f712dc0ef9d757f) 1ec7f06f1ee4fa7cecd17244eec24e07 (a0c00aca2f34c1f5ddcf36be2ccca4ce63b38436faf45f097d212c59d337a806) 70f93f4f17d0e46137718fe59591dafb (bd7996752cac5d05ed9d1d4077ddf3abcb3d291321c274dbcf10600ab45ad4e4) e80f92faa5e11007f9ffea6df2297993 (3bd682bb7870d5c8bc413cb4e0cc27e44b2358c8fc793b934c71b2a85b8169d7) |

| 恶意的PHP文件,其中包含嵌入式混淆的负载。分析表明,远程用户将通过浏览器访问并执行Web Shell。该文件将提示用户输入密码。输入的密码通过$ _POST提交,并在运行时存储在cookie中。嵌入式有效负载将使用base64_decode和密码组合进行解码和解密。并未标记为P.A.S。 |

RTF文档分析

表 3-3 RTF文档技术分析

| 81f1af277010cb78755f08dfcc379ca6 (ac30321be90e85f7eb1ce7e211b91fed1d1f15b5d3235b9c1e0dad683538cc8e) |

| 恶意RTF文档,其中包含恶意的可执行文件。执行后,RTF将解码可执行文件(9f918fb741e951a10e68ce6874b839aef5a26d60486db31e509f8dcaa13acec5)并将其安装到%Temp%\ m3.tmp。使用十六进制算法对可执行文件进行解码。该文档将尝试执行m3.tmp,但由于文件扩展名而无法执行. |

可执行文件分析

表 3-4 可执行文件技术分析

| 8f154d23ac2071d7f179959aaba37ad5(55058d3427ce932d8efcbe54dccf97c9a8d1e85c767814e34f4b2b6a6b305641) | |

| 编译时间 2014-12-18 21:4051 | 编译语言 Borland Delphi 3.0 |

| C2服务器 private.directinvesting.com | |

| Windows DLL应用程序,功能齐全的远程访问工具,可提供多种命令和控制功能。该程序使用安全字符串方法来解压缩程序运行时使用的字符串。在运行时,该恶意软件尝试与其C2服务器private.directinvesting.com通信。该应用程序尝试从C2服务器下载数据并将其写入用户%TEMP%目录中的随机命名的.tmp文件。

该程序允许操作员访问受害者系统上的反向shell。此外,该恶意软件还为操作人员提供枚举受害者Windows证书存储和提取已标识的数字证书(包括私钥)的功能。应用程序还允许操作员枚举受害者系统可以访问的所有物理驱动器和网络资源。 |

|

| 连接信息

GET /lexicon/index.cfm?dq=d9487&pg=149a8d6adb73d479e66c6 HTTP/1.1 GET/lexicon/index.cfm?source=0887a&css=b9&utm_term=80aaeb73d479e66c6&f=12HTTP/1.1 GET/lexicon/index.cfm?utm_content=876b73d479e66c6&source=19bd05efa8c HTTP/1.1 User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727; .NET CLR 3.0.04506.648; .NET CLR 3.5.21022) Host: private.directinvesting.com |

|

| 下载文件

TEMP\Cab1D5.tmp TEMP\Cab1D7.tmp TEMP\Cab1DA.tmp TEMP\Cab1DC.tmp |

|

| a5e933d849367d623d1f2692b6691bbf(9acba7e5f972cdd722541a23ff314ea81ac35d5c0c758eb708fb6e2cc4f598a0) | |

| 编译时间 2014-12-18 19:08:53 | 编译语言 Borland Delphi 3.0 |

| C2服务器 cderlearn.com | |

| Windows DLL应用程序,功能齐全的远程访问工具,可提供多种命令和控制功能。该程序使用安全字符串方法来解压缩程序运行时使用的字符串。在运行时,该恶意软件尝试与其C2服务器cderlearn.com通信。该应用程序尝试从C2服务器下载数据并将其写入用户%TEMP%目录中的随机命名的.tmp文件。

该程序允许操作员访问受害者系统上的反向shell。此外,该恶意软件还为操作人员提供枚举受害者Windows证书存储和提取已标识的数字证书(包括私钥)的功能。应用程序还允许操作员枚举受害者系统可以访问的所有物理驱动器和网络资源。 |

|

| 连接信息

POST /search.cfm HTTP/1.1 User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; .NET CLR 2.0.50727; .NET CLR 3.0.04506.648; .NET CLR 3.5.21022) Host: http://www.cderlearn.com |

|

| 下载文件

TEMP\Cab5.tmp TEMP\Tar6.tmp TEMP\Cab7.tmp TEMP\Tar8.tmp |

|

| 617ba99be8a7d0771628344d209e9d8a(9f918fb741e951a10e68ce6874b839aef5a26d60486db31e509f8dcaa13acec5) | |

| 编译时间 2016-04-18 11:56:11 | 编译语言 Microsoft Visual C++ |

| C2服务器 editprod.waterfilter.in.ua insta.reduct.ru one2shoppee.com ritsoperrol.ru littjohnwilhap.ru

wilcarobbe.com mymodule.waterfilter.in.ua/system/logs/xtool.exe |

|

| 样本被81f1af277010cb78755f08dfcc379ca6(RTF文档)释放。该文件是一个高度压缩/受保护的Windows 32位可执行文件。静态分析表明此应用程序是功能全面的远程访问工具。在运行时,它将尝试与下面显示的c2位置进行通信。该样本投递并执行一个批处理文件“%Temp%\ random digits.bat”以在执行结束时删除自身和该批处理文件。

该样本还可以针对多个Windows应用程序。例如,该恶意软件在Windows注册表中搜索多种类型的Windows电子邮件软件使用的密钥。如果找到,该恶意软件将尝试从这些密钥中提取电子邮件密码。使用的代码来解析用户Windows注册表配置单元中的电子邮件密码,这似乎是试图未经授权访问受害者用户的电子邮件。此外,该软件还会尝试查找Windows文件管理软件Total Commander使用的注册表项。这似乎是试图获得对受害者用户存储文件的未授权访问。该软件还包含常用密码列表。这表明该恶意软件为操作员提供了将暴力方式强行进入受害者用户的电子邮件帐户或文件存储位置的功能。 此应用程序的主要目的是允许攻击者通过劫持应用程序来获得对受害者的用户数据和电子邮件的未授权访问。 |

|

| 连接信息

wilcarobbe.com/zapoy/gate.php littjohnwilhap.ru/zapoy/gate.php ritsoperrol.ru/zapoy/gate.php one2shoppee.corn/system/logs/xtool.exe insta.reduct.ru/system/logs/xtool.exe editprod.waterfilter.in.ua/systern/logs/xtool.exe mymodule.waterfilter.in.ua/system/logs/xtool.exe |

|

C2分析

| private.directinvesting.com | 204.12.12.40 |

| cderlearn.com | 209.236.67.159 |

| wilcarobbe.com | |

| one2shoppee.com | 69.195.129.72 |

| ritsoperrol.ru | |

| littjohnwilhap.ru | |

| insta.reduct.ru | 146.185.161.126 |

| editprod.waterfilter.in.ua | 176.114.0.120 |

| mymodule.waterfilter.in.ua/system/logs/xtool.exe | 176.114.0.157 |

事件技术特点总结

- 极度接近有效网址的真实域名

- 接近真实事件的钓鱼邮件

- 仿冒的钓鱼网址

- X-Agent 和X-Tunnel开源黑客工具

- 功能齐全的恶意木马

- 扫描网址漏洞

- 谣言煽动民众情绪